Willkommen, Gast ( Anmelden | Registrierung )

|

18.12.2017, 14:15 18.12.2017, 14:15

Beitrag

#241

|

|

Kennt sich hier aus    Gruppe: Mitglieder Beiträge: 153 Mitglied seit: 04.12.2014 Mitglieds-Nr.: 10.043 Betriebssystem: Win 10 pro Virenscanner: Eset Nod32 |

Habe letzte Woche die neue Version 18.04. alias PANDA DOME

ausprobiert. Immer noch ein leichtes Cloud-Av... beinhaltet nun ein VPN und das alte Problem mit der Quarantäne wurde gefixt.hat auch ein modernes Design und wird vom Windows Security Center erkannt. Leider keine Verbesserung was die Sicherheit angeht. Das heißt Panda hat zwar einen sehr guten aggressiven Webfilter, aber wenn dort mal was durchgeht, dann wird's knifflig. Weil Panda einfach nur mittelmäßige Signaturen hat und der Verhaltensblocker und Ransomware-Schutz ist ebenfalls mäßig bis schlecht. Meine Combo war lange Panda + Zemana ( Realtime-Protection + Pandora Cloud). Sehr leicht und effektiv Der Beitrag wurde von amico81 bearbeitet: 18.12.2017, 14:17

Angehängte Datei(en)

|

|

|

|

| Gast_claudia_* |

18.12.2017, 15:47 18.12.2017, 15:47

Beitrag

#242

|

|

Gäste |

ZITAT Und leider auch 48 False positives - noch zu schlecht. schau dir mal die PDF Zusammenfassung an und nicht nur den Überblick. Dort wird genauer aufgeschlüsselt wie sich die F/P zusammensetzen. Das relativiert die Sache schon deutlich! Die Erkennung ist ja inzwischen Spitze und wenn das so bleibt, mehr als eine Alternative. Da bleibt "nur" noch die Benutzeroberfläche oder Schnickschnack als Kaufargument bald übrig. |

|

|

|

18.12.2017, 15:56 18.12.2017, 15:56

Beitrag

#243

|

|

Gehört zum Inventar       Gruppe: Mitglieder Beiträge: 3.359 Mitglied seit: 17.03.2012 Mitglieds-Nr.: 9.353 Betriebssystem: Windows 10 64 Pro 22H2 Virenscanner: Kaspersky Free Firewall: GlassWire Free |

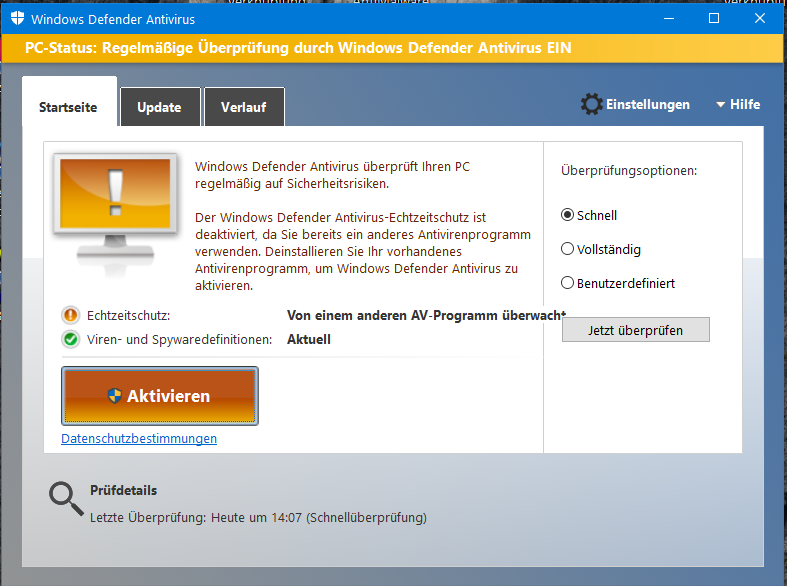

ZITAT Da bleibt "nur" noch die Benutzeroberfläche oder Schnickschnack als Kaufargument bald übrig. Die Benutzeroberfläche vom Windows Defender Antivirus unter Windows 10 Creators Update 1709 gefällt mir gar nicht mehr. Wenn die wenigstens noch so oder so ähnlich wäre wie die von MSE unter Windows 7, dann fände ich es okay aber so gefällt sie mir nicht. -------------------- |

|

|

|

| Gast_claudia_* |

18.12.2017, 16:38 18.12.2017, 16:38

Beitrag

#244

|

|

Gäste |

ist doch noch vorhanden! Einfach MSASCui.exe (Programme/Defender) als Admin ausführen

.

|

|

|

|

| Gast_hyyyper_* |

18.12.2017, 16:59 18.12.2017, 16:59

Beitrag

#245

|

|

Gäste |

schau dir mal die PDF Zusammenfassung an und nicht nur den Überblick. Dort wird genauer aufgeschlüsselt wie sich die F/P zusammensetzen. Das relativiert die Sache schon deutlich! Die Erkennung ist ja inzwischen Spitze und wenn das so bleibt, mehr als eine Alternative. Da bleibt "nur" noch die Benutzeroberfläche oder Schnickschnack als Kaufargument bald übrig. Ich hatte bereits vor schreiben dieser Nachricht in die PDF geschaut. Und was macht die Sache da nun besser? Dass 38 User-dependent sind? 48 Fehlalarme sind 48 Fehlalarme. Das machen so einige kommerzielle Lösungen besser. Einziges Argument, auf den Defender zurückzugreifen wäre der Code. Denn Microsoft kennt seinen Quellcode nunmal als einziger Softwareentwickler zu 100%. Aber es ist ja nicht allzu lange her als Microsoft im Defender erst eine kritische Lücke geschlossen hat. Also scheint der Windows Defender bezüglich Produktsicherheit wohl nicht viel besser zu sein - so scheint es mir zumindest. Wäre eigentlich mal wieder an der Zeit, dass Tavis Ormandy oder Joxean Koret die Virenscanner zerpflückt - nur dieses mal inklusive dem Defender. Desweiteren verarbeitet der Defender weiterhin nur Dateien. Wichtige Bestandteile wie Aktivitätsanalyse von Programmen, Web-Filter (Malicious-/Phishing-Link) fehlen ihm weiterhin. Mich würde mal interessieren, wie der Defender beispielsweise mit Boot-Malware umgeht, die also während des Systemstarts mitstartet. Wenn es hart auf hart kommt, werden so einige kommerzielle Lösungen auf einmal unerlässlich, weil einfach viel mehr Erfahrung und Know-How dahinter steckt. Der Beitrag wurde von hyyyper bearbeitet: 18.12.2017, 17:00 |

|

|

|

18.12.2017, 17:48 18.12.2017, 17:48

Beitrag

#246

|

|

Gehört zum Inventar       Gruppe: Mitglieder Beiträge: 3.359 Mitglied seit: 17.03.2012 Mitglieds-Nr.: 9.353 Betriebssystem: Windows 10 64 Pro 22H2 Virenscanner: Kaspersky Free Firewall: GlassWire Free |

ist doch noch vorhanden! Einfach MSASCui.exe (Programme/Defender) als Admin ausführen .  Danke claudia, trotzdem finde ich das umständlich wenn man den Windows Defender in der gewohnten Ansicht sehen will. ZITAT Wichtige Bestandteile wie Aktivitätsanalyse von Programmen, Web-Filter (Malicious-/Phishing-Link) fehlen ihm weiterhin. Das interessiert die User die auf den Microsoft Virenschutz setzen auch nicht. Eher bekommt man dann von denen zu hören das man so etwas ja nicht braucht. Der Beitrag wurde von simracer bearbeitet: 18.12.2017, 17:50 -------------------- |

|

|

|

| Gast_claudia_* |

18.12.2017, 18:04 18.12.2017, 18:04

Beitrag

#247

|

|

Gäste |

@ hyyyper

die Einteilung in ist schon relevant (47X unter hundert + 1X mehrere hundert sind weniger Betroffene, als wenn nur ein Fehlalarm den aber mehrere zehntausend Benutzer betrifft) Sehr niedrig: wahrscheinlich weniger als hundert Benutzer Niedrig: wahrscheinlich mehrere hundert Benutzer Mittel: wahrscheinlich mehrere tausend Benutzer Hoch: wahrscheinlich mehrere zehntausend Benutzer |

|

|

|

18.12.2017, 18:45 18.12.2017, 18:45

Beitrag

#248

|

|

|

Kennt sich hier aus    Gruppe: Mitglieder Beiträge: 165 Mitglied seit: 27.04.2016 Mitglieds-Nr.: 10.178 Betriebssystem: Win10 64bit Virenscanner: Defender Firewall: W10FC |

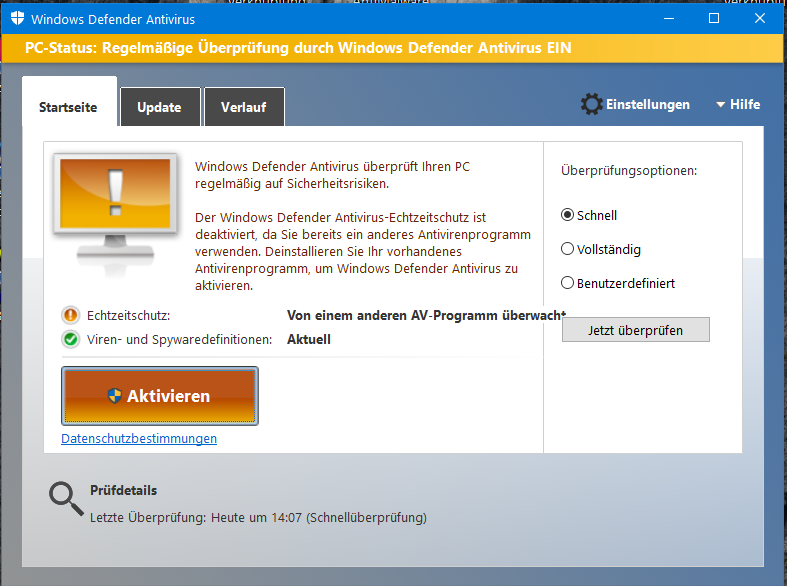

ZITAT Ich hatte bereits vor schreiben dieser Nachricht in die PDF geschaut. Und was macht die Sache da nun besser? Wenn man ganz genau hinschaut sind alle 48 Fehlalarme im "Very Low" und "Low"-Bereich (Very Low = weniger als hundert Benutzer, Low = mehrere hundert Benutzer). Nun gibt es Anwendungen mit weniger FP, aber dafür durchaus mit Einträgen im "High"-Bereich (High bedeutet dann hier gleich mehrere zehntausend Benutzer). Die meisten Anwender dürften die im Test ermittelten FP`s des Defenders also nie zu Gesicht bekommen. Mit einer Erkennungsrate (Juli-November) von 99.5 % (User dependent: 14, Kompromittiert: 1 - Bsp. Avast Kompromittiert: 7) liegt der Defender auf einem sehr hohem Niveau. Spekulieren welches AV nun "Boot-Malware" oder anderes fieses Zeugs erkennt möchte ich nicht, der Fall "CCleaner" hat ja nun gezeigt wie die Praxis dann aussieht. Unter der Haube bietet der Defender noch etliches mehr an Einstellungen, für den Laien allerdings nicht so zugänglich. Unter Anderem: Netzwerkschutz

Attack Surface Reduction (ASR)

https://blogs.technet.microsoft.com/mmpc/20...ration-malware/ Der Beitrag wurde von virgil bearbeitet: 18.12.2017, 18:57 |

|

|

|

18.12.2017, 20:49 18.12.2017, 20:49

Beitrag

#249

|

|

|

Wohnt schon fast hier      Gruppe: Mitglieder Beiträge: 1.462 Mitglied seit: 26.03.2007 Wohnort: Mannheim Mitglieds-Nr.: 5.972 Betriebssystem: W8 H 32Bit/ W7 H 32Bit Virenscanner: BD2014/ F-Secure2014 Firewall: BD2014/ F-Secure2014 |

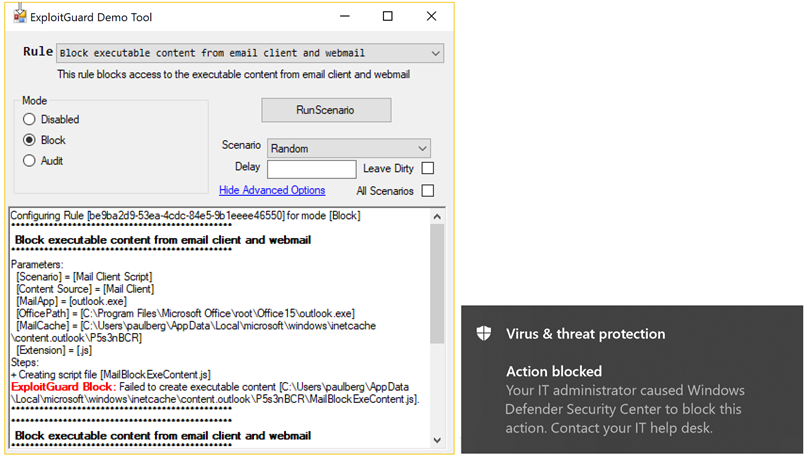

Ich denke übrigens schon das der WD eine Verhaltensüberwachung hat. Oder wo sollen sonst die 38 Userentscheidungen bei der Erkennung herkommen?

|

|

|

|

18.12.2017, 20:52 18.12.2017, 20:52

Beitrag

#250

|

|

|

Fühlt sich hier wohl     Gruppe: Mitglieder Beiträge: 405 Mitglied seit: 11.05.2013 Mitglieds-Nr.: 9.595 Betriebssystem: Windows 10 Pro 64bit Virenscanner: Norton 360 Premium Firewall: Norton 360 Premium |

Ich habe da den Smartscreenfilter in verdacht.

|

|

|

|

18.12.2017, 21:20 18.12.2017, 21:20

Beitrag

#251

|

|

Fühlt sich hier wohl     Gruppe: Mitglieder Beiträge: 564 Mitglied seit: 06.02.2016 Wohnort: Schöllkrippen Mitglieds-Nr.: 10.157 Betriebssystem: Win 10 Pro Virenscanner: Bitdefender |

Panda hat mich echt Überrascht. Freu mich echt für die Firma das nun bessere Zeiten gekommen sind.

Lief auch sehr gut mit Hitman Alert zusammen. -------------------- Schatzsuche an Land und Wasser mit Metalldetektor. Schatz Tauchen in der Dominikanischen Republik.

https://schatzsucher.online |

|

|

|

18.12.2017, 21:38 18.12.2017, 21:38

Beitrag

#252

|

|

|

Kennt sich hier aus    Gruppe: Mitglieder Beiträge: 165 Mitglied seit: 27.04.2016 Mitglieds-Nr.: 10.178 Betriebssystem: Win10 64bit Virenscanner: Defender Firewall: W10FC |

Ich habe da den Smartscreenfilter in verdacht. Ich bin mir ziemlich sicher das Smartscreen in den Test´s gar nicht aktiviert ist, sonst würden die Test´s gar nicht mehr funktionieren. Das eine Verhaltensüberwachung im Defender vorhanden ist, kann jeder im Gruppenrichtlinien-Editor überprüfen.  |

|

|

|

18.12.2017, 22:33 18.12.2017, 22:33

Beitrag

#253

|

|

Wohnt schon fast hier      Gruppe: Mitglieder Beiträge: 1.333 Mitglied seit: 30.08.2003 Wohnort: Weißenthurm Mitglieds-Nr.: 159 Betriebssystem: Debian |

Ich habe seit vier Wochen Panda Global Protection am laufen, sehr flüssig und ohne Probleme.

-------------------- [i]Best Regards

Gregor |

|

|

|

| Gast_hyyyper_* |

18.12.2017, 23:12 18.12.2017, 23:12

Beitrag

#254

|

|

Gäste |

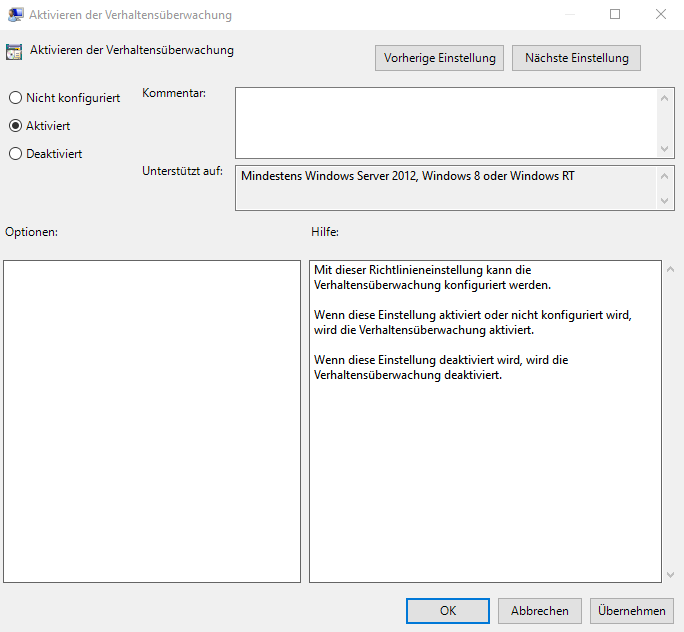

@ hyyyper die Einteilung in ist schon relevant (47X unter hundert + 1X mehrere hundert sind weniger Betroffene, als wenn nur ein Fehlalarm den aber mehrere zehntausend Benutzer betrifft) Wenn man ganz genau hinschaut sind alle 48 Fehlalarme im "Very Low" und "Low"-Bereich (Very Low = weniger als hundert Benutzer, Low = mehrere hundert Benutzer). Nun gibt es Anwendungen mit weniger FP, aber dafür durchaus mit Einträgen im "High"-Bereich (High bedeutet dann hier gleich mehrere zehntausend Benutzer). Die meisten Anwender dürften die im Test ermittelten FP`s des Defenders also nie zu Gesicht bekommen. Mit einer Erkennungsrate (Juli-November) von 99.5 % (User dependent: 14, Kompromittiert: 1 - Bsp. Avast Kompromittiert: 7) liegt der Defender auf einem sehr hohem Niveau. Spekulieren welches AV nun "Boot-Malware" oder anderes fieses Zeugs erkennt möchte ich nicht, der Fall "CCleaner" hat ja nun gezeigt wie die Praxis dann aussieht. Ich lasse den Defender heute oder morgen mal meinen NAS scannen. Dann bin ich ja mal gespannt ob ich einer dieser seltenen Nutzer bin. Unter der Haube bietet der Defender noch etliches mehr an Einstellungen, für den Laien allerdings nicht so zugänglich. Unter Anderem: Die mangelnde Konfigurierbarkeit hatte ich bereits angesprochen, oder? Okay, um das mal kurz bildlich zu erklären: DAS ist ein Konfigurations-Menü, welches kaum Wünsche offen lässt:  kis_set.gif ( 81.59KB )

Anzahl der Downloads: 28

kis_set.gif ( 81.59KB )

Anzahl der Downloads: 28Und nicht das:  gpedit_windef.gif ( 74.66KB )

Anzahl der Downloads: 29

gpedit_windef.gif ( 74.66KB )

Anzahl der Downloads: 29Gute Konfigurierbarkeit muss nicht immer umständlich sein. Es geht auch einfach. Und eben das ist ein Hauptpunkt, der mich am Defender noch stört. Scan-Result zum NAS-Scan vom Defender folgt heute oder morgen noch |

|

|

|

19.12.2017, 00:12 19.12.2017, 00:12

Beitrag

#255

|

|

Kennt sich hier aus    Gruppe: Mitglieder Beiträge: 153 Mitglied seit: 04.12.2014 Mitglieds-Nr.: 10.043 Betriebssystem: Win 10 pro Virenscanner: Eset Nod32 |

sehe ich wie hyyper.

der Defender hat sich wirklich von der Schutzwirkung her verbessert. ABER das Menü ist einfach ein No-Go für den unerfahren Nutzer..wir dürfen da jetz nicht von uns ausgehen, die in Foren vertreten sind und Erfahrung haben. Microsoft muss in Sachen GUI einfach nachlegen....von der Kompetenz her ist es Ihnen zuzutrauen. und dann können sich alle Antivirenhersteller warm anziehen |

|

|

|

| Gast_hyyyper_* |

19.12.2017, 00:26 19.12.2017, 00:26

Beitrag

#256

|

|

Gäste |

Es scheint mir als würde der Defender gegen Ransomware nur mit seinem Ordnerschutz, Cloud & Virendefinitionen vorgehen.

Youtube: Windows Defender Controlled Folder Access vs Ransomware | Microsoft Fall Creators Update Das macht meine favorisierte kommerzielle Lösung selbt mit deaktiviertem Virenscanner besser: Youtube: Kaspersky vs Ransomware Was die FP-Rate angeht, hat mich der Defender positiv überrascht. Lediglich zwei Files wurden als Malware gemeldet. Somit gleichauf mit Kaspersky. Also wenn Microsoft noch an folgenden Punkten arbeitet, könnte ich mir den Defender als ebenwürdigen Echtzeitschutz vorstellen: - Umfangreiches Konfigurationsmenü (siehe Avast, Avira, Eset, G Data, Kaspersky, Norton) - Malicious-/Phishing-URL-Filter für alle gängigen Browser - denn genau da kommt die Malware beim Otto-Normal-User meistens her - Verbesserung der Verhaltens-/Aktivitätsanalyse um auch erfolgreich gegen Ransomware zu schützen, die auf Ordner außerhalb des Defender-Ordnerschutzes zugreifen wollen und eben gegen Boot-Malware - Weitere Cloud-Basierte Schutzfunktionen wie beispielsweise einem integrierten Windows-AppLocker, der vertrauenswürdige Anwendungen automatisch zulässt, sollten keine Daten zu der jeweiligen Anwendung vorliegen, blockt es den Start oder fragt den User (ebenfalls einstellbar) und nicht vertrauenswürdige Anwendungen sollen selbstverständlich geblockt werden (bei Kaspersky nennt sich das wie gesagt TAM - Trusted Application Mode) Also, bis Microsoft das alles hinzugefügt hat, sind wir wohl bestimmt schon bei der Windows 10 Version 1800. Also werde ich wohl noch mindestens eine Lizenzlaufzeit von 12 Monaten bei Kaspersky bleiben müssen. *g* Der Beitrag wurde von hyyyper bearbeitet: 19.12.2017, 00:26 |

|

|

|

19.12.2017, 13:05 19.12.2017, 13:05

Beitrag

#257

|

|

|

Kennt sich hier aus    Gruppe: Mitglieder Beiträge: 165 Mitglied seit: 27.04.2016 Mitglieds-Nr.: 10.178 Betriebssystem: Win10 64bit Virenscanner: Defender Firewall: W10FC |

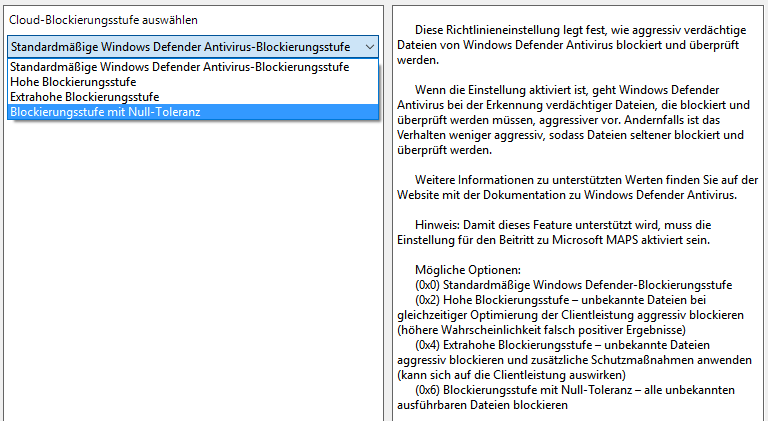

Microsoft defeniert die Zielgruppe in seinen Beiträgen ja recht deutlich "For Administrators", es ist also erst einmal nicht vorgesehen den normalen Anwender daheim mit Funktionen aus der Enterprise-Umgebung zu überfordern. Was man auch gut nachvollziehen kann, sind die meisten Anwender doch schon mit den Meldungen oder Einstellungen ihres AVs recht deutlich überlastet.

Wer sich damit beschäftgen kann, darf munter weiter an den Einstellungen schrauben. So lässt sich beispielsweise die Cloudschutzebene anpassen von "Standard" bis "Null Toleranz".  Ebenfalls interessant: Ransom:Win32/Tibbar.A – Schutz in 14 Minuten Am 24. Oktober 2017 brach nach den jüngsten Ausbrüchen von Lösegeldernerpressern wie Wannacry und NotPetya die Nachricht von einer neuen Bedrohung aus, die sich vor allem in der Ukraine und in Russland ausbreitete: Ransom:Win32/Tibbar.A (im Volksmund bekannt als Bad Rabbit). Diese Bedrohung ist ein gutes Beispiel dafür, wie maschinelles Lernen zum Schutz von Windows Defender AV-Kunden ins Spiel kam. Zuerst aber schauen wir uns an, was mit Patient Zero passiert ist. Am 24. Oktober, um 11:17 Uhr Ortszeit, wurde ein Benutzer, der Windows Defender AV in St. Petersburg, Russland, ausführt, dazu verleitet, eine Datei namens FlashUtil.exe von einer bösartigen Website herunterzuladen. Anstelle eines Flash-Updates war das Programm wirklich die gerade veröffentlichte Tibbar-Ransomware. Windows Defender AV hat die Datei gescannt und festgestellt, dass sie verdächtig ist. Eine Anfrage wurde an den Cloud-Schutzdienst gesendet, wo mehrere Metadaten-basierte maschinelle Lernmodelle die Datei verdächtig fanden, aber nicht mit einer ausreichenden Wahrscheinlichkeit, sie zu blockieren. Der Cloud-Schutzdienst forderte den Windows Defender AV-Client auf, die Datei zu sperren, sie zur Verarbeitung hochzuladen und auf eine Entscheidung zu warten. Innerhalb weniger Sekunden wurde die Datei verarbeitet, und die auf der Stichprobenanalyse basierenden ML-Modelle lieferten ihre Schlussfolgerungen. In diesem Fall klassifizierte ein Multi-Class Deep Neural Network (DNN) Machine Learning Classifier die Tibbar-Stichprobe korrekt als Malware, allerdings nur mit einer Wahrscheinlichkeit von 81,6%. Um False Positives zu vermeiden, ist der Cloud Protection Service standardmäßig so konfiguriert, dass mindestens 90 % Wahrscheinlichkeit erforderlich sind, um die Malware zu blockieren (diese Schwellenwerte werden kontinuierlich ausgewertet und verfeinert, um das richtige Gleichgewicht zwischen dem Blockieren von Malware und dem Vermeiden des Blockierens legitimer Programme zu finden). In diesem Fall durfte die Ransomware laufen. In der Zwischenzeit, während der Patient Zero und acht weitere unglückliche Opfer (in der Ukraine, Russland, Israel und Bulgarien) darüber nachdachten, ob sie das Lösegeld zahlen sollten, wurde die Probe gezündet und Details der Systemänderungen, die durch die Lösegeldübergabe vorgenommen wurden, wurden aufgezeichnet. Sobald die Ergebnisse verfügbar waren, bewertete ein Klassifikator, der sowohl statische als auch dynamische Merkmale verwendete, die Ergebnisse und klassifizierte die Stichprobe als Malware mit 90,7 % Sicherheit, die hoch genug war, dass die Cloud mit der Blockierung beginnen konnte. Als ein zehnter Windows Defender AV-Kunde in der Ukraine um 11:31 Uhr Ortszeit, 14 Minuten nach der ersten Begegnung, zum Herunterladen der Ransomware verleitet wurde, nutzte der Cloud Protection Service die detonationsbasierte Malware-Klassifizierung, um die Datei sofort zu blockieren und den Kunden zu schützen. Zu diesem Zeitpunkt hatte der Cloud-Schutzdienst "erfahren", dass es sich bei dieser Datei um Malware handelt. Es wurden nur noch Metadaten vom Client mit dem Hash der Datei benötigt, um Blockierungsentscheidungen zu treffen und Kunden zu schützen. Als der Angriff an Dynamik gewann und sich auszubreiten begann, wurden Windows Defender AV-Kunden mit aktiviertem Cloud-Schutz geschützt. Später wurde eine spezifischere Erkennung veröffentlicht, um die Malware als Ransom:Win32/Tibbar.A. zu identifizieren. https://blogs.technet.microsoft.com/mmpc/20...rning-defenses/ Desweiteren wurde der Updatezyklus des Defenders verändert. Gab es sogenannte große "Plattform"-Updates bisher nur mit jeder neuen Windows-Version, wurden diese jetzt auf monatlich umgestellt. https://support.microsoft.com/en-us/help/40...alware-platform Das soll natürlich Niemanden daran hindern, für sich geeigneterte Lösungen zu finden. Der Beitrag wurde von virgil bearbeitet: 19.12.2017, 21:22 |

|

|

|

| Gast_hyyyper_* |

20.12.2017, 10:35 20.12.2017, 10:35

Beitrag

#258

|

|

Gäste |

Microsoft defeniert die Zielgruppe in seinen Beiträgen ja recht deutlich "For Administrators", es ist also erst einmal nicht vorgesehen den normalen Anwender daheim mit Funktionen aus der Enterprise-Umgebung zu überfordern. Was man auch gut nachvollziehen kann, sind die meisten Anwender doch schon mit den Meldungen oder Einstellungen ihres AVs recht deutlich überlastet. Wer sich damit beschäftgen kann, darf munter weiter an den Einstellungen schrauben. So lässt sich beispielsweise die Cloudschutzebene anpassen von "Standard" bis "Null Toleranz". Heißt das, dass diese Einstellungen für den Windows Defender nur in den Enterprise-Versionen von Windows 10 verfügbar sind? Oder finde ich diese Einstellungen auch in meiner Windows 10 Pro? Edit:Ahh okay unter MpEngine hat "er" sich versteckt. Hab's nun auch gefunden Der Beitrag wurde von hyyyper bearbeitet: 20.12.2017, 10:44 |

|

|

|

20.12.2017, 16:41 20.12.2017, 16:41

Beitrag

#259

|

|

|

Fühlt sich hier wohl     Gruppe: Mitglieder Beiträge: 405 Mitglied seit: 11.05.2013 Mitglieds-Nr.: 9.595 Betriebssystem: Windows 10 Pro 64bit Virenscanner: Norton 360 Premium Firewall: Norton 360 Premium |

Bei Home muss man es über die Registry machen oder man nimmt was einen die GUI hergibt. Ich habe auf meinem Rechner keine Gruppenrichtlinien-Einstellungen.

|

|

|

|

| Gast_hyyyper_* |

21.12.2017, 17:50 21.12.2017, 17:50

Beitrag

#260

|

|

Gäste |

Bei Home muss man es über die Registry machen oder man nimmt was einen die GUI hergibt. Ich habe auf meinem Rechner keine Gruppenrichtlinien-Einstellungen. Kann schon möglich sein. Hatte damals nach dem Formatieren meines Lappys als dort noch das Uefi Bios aktiviert war und das Betriebssystem automatisch übers Bios aktiviert wurde, auch nur die Home-Version. Gemerkt hatte ich es dann als ich das erste Mal gpedit.msc ausführen wollte. Ich glaube der gesamte Editor ist dort gar nicht vorhanden, oder? Der Beitrag wurde von hyyyper bearbeitet: 21.12.2017, 17:50 |

|

|

|

|

1 Besucher lesen dieses Thema (Gäste: 1 | Anonyme Besucher: 0)

0 Mitglieder:

| Vereinfachte Darstellung | Aktuelles Datum: 15.05.2024, 09:52 |

Original Style by Bo Derek, further improvements and board management by Style Biz | Webdevelopment