alle infos hier

http://www.heise.de/newsticker/meldung/Kry...de-3111774.html

Vollansicht: Locky wütet in Deutschland

Bin mal gespannt was die großen Virenscanner dazu sagen (Norton, Kaspersky, Bitdefender usw...)

5.000 pro Stunde ist schon sehr viel, wenn die Zahl stimmt.

5.000 pro Stunde ist schon sehr viel, wenn die Zahl stimmt.

Schlimm ist, dass man recht machtlos ist, gegen diesen Mist. Wenn jemand mehrere hundert Emails pro Tag vorselektiert, danach weiterleitet...einfach weil es seine Aufgabe ist, dann ist die Gefahr auch entsprechend groß, dass solch ein Mist passiert. Das Betriebssystem selbst bietet recht wenig Schutzmöglichkeiten. Da müssen intelligente verhaltensbasierende Programme her. Aber keine eierlegenden Wollmilchsäue, welche schon bei einfachen Aufgaben versagen, oder den Nutzer extrem einschränken.

...und die Virenscanner sagen immer das selbe...Zweiter

Schlimm ist, dass man recht machtlos ist, gegen diesen Mist. Wenn jemand mehrere hundert Emails pro Tag vorselektiert, danach weiterleitet...einfach weil es seine Aufgabe ist, dann ist die Gefahr auch entsprechend groß, dass solch ein Mist passiert.

Naja, derjenige sollte dann immerhin wissen, dass keine Firma Rechnungen in Form eines Word-Dokuments verschickt.

Dann wäre schon 99% der Gefahr gebannt.

ZITAT

BERLIN dpa | Ein aggressiver Erpressungs-Trojaner verbreitet sich aktuell weiter rasant vor allem auf Computern in Deutschland. Der Sicherheitsexperte Kevin Beaumont zählte 5.300 Neuinfektionen mit dem Windows-Trojaner „Locky“ durch gefälschte E-Mails pro Stunde. Damit lag die Infektionsrate in Deutschland deutlich vor den Niederlanden (2.900) und den USA (2.700).

Auch das Fraunhofer-Institut in Bayreuth zählte in dieser Woche zu den Opfern. Der Virus legte dort mehrere Dutzend PC-Arbeitsplätze lahm, indem er die Daten auf einem zentralen Server verschlüsselte und damit unbrauchbar machte.

Auch das Fraunhofer-Institut in Bayreuth zählte in dieser Woche zu den Opfern. Der Virus legte dort mehrere Dutzend PC-Arbeitsplätze lahm, indem er die Daten auf einem zentralen Server verschlüsselte und damit unbrauchbar machte.

Rest des Artikels bei taz

Die Frage ist, ob ein Dienst wie SpamFence dagegen schützen kann? Der Schutz vor tatsächlichem Spam ist bei diesem Dienst gigantisch, nur in wie weit er vor so was schützt???

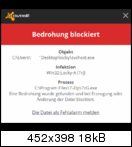

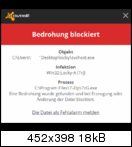

Ich bekam gestern auf Anfrage per PN von einem User des TB ein Locky File in eine ZIP gepackt und es wurde sowohl beim entpacken als auch beim Ausführen von Avast erkannt:

Man sollte sich aber nicht darauf verlassen ob das installierte AV eine Ransomware Variante erkennt oder nicht und das System davor schützt oder nicht: Wichtiger ist es keine unbekannten E-Mail Anhänge zu öffnen, das System mit den installierten Programmen möglichst immer up to date zu haben und Sicherungen vom System sowie von wichtigen persönlichen Daten auf zum Beispiel einer USB Festplatte zu haben. Hab dann auch ein zuvor erstelltes Komplettbackup mit allen 3 Partitionen mit der Paragon Boot CD eingespielt.

Man sollte sich aber nicht darauf verlassen ob das installierte AV eine Ransomware Variante erkennt oder nicht und das System davor schützt oder nicht: Wichtiger ist es keine unbekannten E-Mail Anhänge zu öffnen, das System mit den installierten Programmen möglichst immer up to date zu haben und Sicherungen vom System sowie von wichtigen persönlichen Daten auf zum Beispiel einer USB Festplatte zu haben. Hab dann auch ein zuvor erstelltes Komplettbackup mit allen 3 Partitionen mit der Paragon Boot CD eingespielt.

Man sollte sich aber nicht darauf verlassen ob das installierte AV eine Ransomware Variante erkennt oder nicht und das System davor schützt oder nicht: Wichtiger ist es keine unbekannten E-Mail Anhänge zu öffnen, das System mit den installierten Programmen möglichst immer up to date zu haben und Sicherungen vom System sowie von wichtigen persönlichen Daten auf zum Beispiel einer USB Festplatte zu haben. Hab dann auch ein zuvor erstelltes Komplettbackup mit allen 3 Partitionen mit der Paragon Boot CD eingespielt.

Man sollte sich aber nicht darauf verlassen ob das installierte AV eine Ransomware Variante erkennt oder nicht und das System davor schützt oder nicht: Wichtiger ist es keine unbekannten E-Mail Anhänge zu öffnen, das System mit den installierten Programmen möglichst immer up to date zu haben und Sicherungen vom System sowie von wichtigen persönlichen Daten auf zum Beispiel einer USB Festplatte zu haben. Hab dann auch ein zuvor erstelltes Komplettbackup mit allen 3 Partitionen mit der Paragon Boot CD eingespielt.

Man sollte sich aber nicht darauf verlassen ob das installierte AV eine Ransomware Variante erkennt oder nicht und das System davor schützt oder nicht: Wichtiger ist es keine unbekannten E-Mail Anhänge zu öffnen,

ja das ist schlimm mit dieser Ransomware.

soll ja nun nicht heißen, das es nur dieses avast erkennt,

wenn dann teste doch mal mit anderen AV Schutz. Du testest doch recht gern.

ZITAT

Wichtiger ist es keine unbekannten E-Mail Anhänge zu öffnen

das ist allgemein bekannt. Nur öffnen viele das.

ZITAT

soll ja nun nicht heißen, das es nur dieses avast erkennt,

Hab ich ja auch nicht geschrieben und es gibt bestimmt verschiedene bzw mehrere Varianten der Locky Ransomware vermute ich.

ZITAT

wenn dann teste doch mal mit anderen AV Schutz. Du testest doch recht gern.

Aber auch nur bis zu einem gewissen Punkt den ich gestern mit der erhaltenen Locky Ransom Variante erreicht habe.

ZITAT

das ist allgemein bekannt. Nur öffnen viele das.

Ja das ist bekannt ich habe gelesen es soll auch Varianten geben bzw noch kommen die per Exploits in Webseiten im Browser eingebunden werden und die dann erkennen wenn etwas wie Flashplayer usw nicht aktuell bzw nicht gepatcht ist, automatisch ihre Infektion starten können. Da blüht uns noch einiges mit diesen Ransomware Varianten wie Teslacrypt, Locky usw.

Ich habe auch ganz schön Schiss, muss ich schon gestehen, wer nicht.

Man hat alles mögliche installiert, und da kommen solche Banden und zerstören alles,

es ist bald wie Krieg, echt. Bewege mich schon im Internet nur noch auf bestimmte Seiten, und lese bei

bekannten Foren, die mir vertrauenswürdig , sowie Nachrichten bei t online.

ps. übrigens : ich habe was in meiner Signatur von Zemana und da habe ich einen Tread eröffnet. http://www.rokop-security.de/index.php?s=&...st&p=396686 hat aber nichts mit dem hier zu tun.

Homepages traue ich mich bald auch nicht mehr zu klicken, da ich ja beim BA vote. usw.... ich habe regelrecht Schiss.

Man hat alles mögliche installiert, und da kommen solche Banden und zerstören alles,

es ist bald wie Krieg, echt. Bewege mich schon im Internet nur noch auf bestimmte Seiten, und lese bei

bekannten Foren, die mir vertrauenswürdig , sowie Nachrichten bei t online.

ps. übrigens : ich habe was in meiner Signatur von Zemana und da habe ich einen Tread eröffnet. http://www.rokop-security.de/index.php?s=&...st&p=396686 hat aber nichts mit dem hier zu tun.

Homepages traue ich mich bald auch nicht mehr zu klicken, da ich ja beim BA vote. usw.... ich habe regelrecht Schiss.

Ich sehe für Heimanwender überhaupt keinen Grund zur Panik. Unbekannte Email-Anhänge werden eben generell nicht angerührt. Office-Programme lassen sich im Bezug zu Makros mittlerweile wunderbar und sicher konfigurieren. Flashplayer und Java kommen auf dem Heim-PC sowieso nicht mehr auf die Platte - wozu auch? Ich habe keines der beiden Programme jemals für meine umfangreichen Internetaktivitäten gebraucht. Ein ordentlich konfigurierter Browser mit umfänglichen Skriptschutz und Sandbox sollte mittlerweile auch Standard sein. Dazu ein ordentliches AV-Programm sowie eine saubere Rechte-Policy auf dem Benutzerkonto einrichten. Dass das System komplett auf dem aktuellen Stand sein muss, ist doch auch eine Selbstverständlichkeit.

Da können noch so viele Lockys pro Stunde kommen, es passiert einfach nichts.

Für Unternehmen ist die Sache sicherlich wesentlich prekärer. Da kann man solche Dinge nicht so leicht eindämmen, wie auf Heim-PCs. Generell gibt es aber auch gute Möglichkeiten, ein schädliches Nutzerverhalten zu kompensieren. Für mich ist das alles halb so wild, nicht wirklich neu und auch kein Grund zur Sorge. Auch die Erkenntnis, dass AV-Programme "Zweiter" schreien, ist ja seit Jahren hinlänglich bekannt. Bevor ich mir aber irgendwelche pseudoprofessionellen Anti-Locki-Programme oder sonst etwas auf dem PC installiere, mache ich ihn lieber selbst fitt gegen solche Infektionen.

Spannend finde ich an dieser sache eigentlich nur, ob Wege und Mittel der Entschlüsselung gefunden werden können und wie AV-programme auf unterschiedliche Varianten reagieren.

Da können noch so viele Lockys pro Stunde kommen, es passiert einfach nichts.

Für Unternehmen ist die Sache sicherlich wesentlich prekärer. Da kann man solche Dinge nicht so leicht eindämmen, wie auf Heim-PCs. Generell gibt es aber auch gute Möglichkeiten, ein schädliches Nutzerverhalten zu kompensieren. Für mich ist das alles halb so wild, nicht wirklich neu und auch kein Grund zur Sorge. Auch die Erkenntnis, dass AV-Programme "Zweiter" schreien, ist ja seit Jahren hinlänglich bekannt. Bevor ich mir aber irgendwelche pseudoprofessionellen Anti-Locki-Programme oder sonst etwas auf dem PC installiere, mache ich ihn lieber selbst fitt gegen solche Infektionen.

Spannend finde ich an dieser sache eigentlich nur, ob Wege und Mittel der Entschlüsselung gefunden werden können und wie AV-programme auf unterschiedliche Varianten reagieren.

@Schattenfang

ich finde das Du das sehr gut geschrieben hast und sehr beruhigend für mich, danke ! Für andere sicherlich auch.

ich finde das Du das sehr gut geschrieben hast und sehr beruhigend für mich, danke ! Für andere sicherlich auch.

Ist eine Infektion auch über WPS Office oder dem einfachen Wordpad möglich ?

Nein, können weder Makro noch VBS.

Danke

Schlimm ist, dass man recht machtlos ist, gegen diesen Mist.

wieso "machtlos"?

1) Einfach E-Mail-Inhalt (TEXT) lesen und verstehen - dann wird es in 99% der Fälle klar, dass es keine Leistungen der Fa.Schnitt und Co. in Anspruch je genommen worden waren und die Rechnung ein Irrläufer ist und gelöscht werden soll.

2) für das restliche 1% gilt: Anhang erst speichern, dann in Sandbox/VM öffnen.

Schwierig ohne Ende ist das Ganze, oder...

wieso "machtlos"?

1) Einfach E-Mail-Inhalt (TEXT) lesen und verstehen -...

1) Einfach E-Mail-Inhalt (TEXT) lesen und verstehen -...

Passt ja nur auf diesen Fall hier, wo man eben mal wieder Office Dokumente nutzt als Start in der Kette.

Der eigentliche Schädling, der über die so erstellte Datei dann nachgeladen wird, ist aber kein ein Makro Virus wie vielerorts geschrieben...folglich kann er auch wie alle Verschlüsselungstrojaner über x andere Wege kommen: Download, lustige exe, Flash Lücken etc.

Alle Tips die sich nur auf Mails beziehen greifen hier also zu kurz.

Die Jungs von Surfright haben eine recht schöne Grafik erstellt, die zeigt wie das Ding funktioniert und wo viele Lösungen versagen können/versagten:

Quelle

Programme die einen gescheiten Schutz gegen Ransoms integriert haben schützen aber auch hier (HitmanPro, KIS, EAM...) ohne das Ding per Signatur kennen zu müssen: Proaktiv und gut.

Alles richtig und auch sehr schöne und informative Grafik für den gesamten Infektionsprozess. Die Kette könnte in der Regel aber bei Punkt 4 immer unterbrochen werden. Und zwar ohne jegliche Zusatzsoftware.

Alles richtig und auch sehr schöne und informative Grafik für den gesamten Infektionsprozess. Die Kette könnte in der Regel aber bei Punkt 4 immer unterbrochen werden. Und zwar ohne jegliche Zusatzsoftware.

Ja, wenn man REAKTIV denkt (dann sogar eher, da viele Provider scannen). Aber Signaturen lassen immer wieder mal was durch: alter Hut.

@SLE

Oh sry, ich habe mich mit den Zahlen vertan (Punkt 5 statt 4). Ich meinte eigentlich das Öffnen des Nutzers des Anhangs. Mit diesem Punkt steht und fällt die gesamte Prozesskette - unabhängig von AV- oder Spezialprogrammen.

Oh sry, ich habe mich mit den Zahlen vertan (Punkt 5 statt 4). Ich meinte eigentlich das Öffnen des Nutzers des Anhangs. Mit diesem Punkt steht und fällt die gesamte Prozesskette - unabhängig von AV- oder Spezialprogrammen.

Ja aber wie gesagt nur in diesem Falle. Der Infektionsweg kann ja kürzer sein und beim Download beginnen oder bei der fail.exe.

Ja aber wie gesagt nur in diesem Falle. Der Infektionsweg kann ja kürzer sein und beim Download beginnen oder bei der fail.exe.

Definitiv. Aber ausführen muss man schon irgendwas. Außer es kommt über Exploitweg. Aber auch das kann man zu 99% selbst steuern, indem man auf gewisse anfällige Anwendungen einfach verzichtet.

wieso "machtlos"?

1) Einfach E-Mail-Inhalt (TEXT) lesen und verstehen - dann wird es in 99% der Fälle klar, dass es keine Leistungen der Fa.Schnitt und Co. in Anspruch je genommen worden waren und die Rechnung ein Irrläufer ist und gelöscht werden soll.

2) für das restliche 1% gilt: Anhang erst speichern, dann in Sandbox/VM öffnen.

Schwierig ohne Ende ist das Ganze, oder...

1) Einfach E-Mail-Inhalt (TEXT) lesen und verstehen - dann wird es in 99% der Fälle klar, dass es keine Leistungen der Fa.Schnitt und Co. in Anspruch je genommen worden waren und die Rechnung ein Irrläufer ist und gelöscht werden soll.

2) für das restliche 1% gilt: Anhang erst speichern, dann in Sandbox/VM öffnen.

Schwierig ohne Ende ist das Ganze, oder...

Aus dem Kontext reißen, dass kannte ich bisher nur bei den Öffentlich Rechtlichen.

Wer hunderte Emails liest, begibt sich auch in Gefahr, mal den falschen Knopf zu drücken. Zumal es sich nicht bei allen ankommenden Mails um Word-Dateien handelt. Privat sehe ich die "Gefahr" eher als "nicht vorhanden".

Berufliches Umfeld... sind bei einigen Firmen Anhänge direkt verboten; andere Firmen verbieten ausführbare Dateien bzw. gefährliche Anhänge auch innerhalb eines Archivs. Letzteres dürfte eher der Standard sein. Makro-Funktionen bzw. deren Einstellungen werden in vielen Firmen dem Nutzer überlassen.

Das Ergebnis, dass mal eben 48 Krankenhäuser lahmgelegt werden, ist nicht so ganz ungewöhnlich. Sicherlich wäre da etwas zu vermeiden gewesen (bessere Admins, bessere Software, Schulung...), aber es ist passiert und wird so immer wieder passieren. Jetzt ist die Sicherheitssoftware gefragt.

wieso "machtlos"?

1) Einfach E-Mail-Inhalt (TEXT) lesen und verstehen - dann wird es in 99% der Fälle klar, dass es keine Leistungen der Fa.Schnitt und Co. in Anspruch je genommen worden waren und die Rechnung ein Irrläufer ist und gelöscht werden soll.

2) für das restliche 1% gilt: Anhang erst speichern, dann in Sandbox/VM öffnen.

Schwierig ohne Ende ist das Ganze, oder...

1) Einfach E-Mail-Inhalt (TEXT) lesen und verstehen - dann wird es in 99% der Fälle klar, dass es keine Leistungen der Fa.Schnitt und Co. in Anspruch je genommen worden waren und die Rechnung ein Irrläufer ist und gelöscht werden soll.

2) für das restliche 1% gilt: Anhang erst speichern, dann in Sandbox/VM öffnen.

Schwierig ohne Ende ist das Ganze, oder...

Rene-gad, Locky wird anscheinend nicht nur per E-Mail Anhänge verteilt:

ZITAT

Nachtrag vom 19. Februar 2016, 20:28 Uhr

Wie das Sicherheitsunternehmen Kaspersky berichtet, verbreitet sich das Erpresserprogramm nicht nur über infizierte E-Mails. "Zudem haben wir auch einige legitime Websites entdeckt, auf denen die Locky-Schadsoftware platziert wird. Besucht ein Nutzer - mit entsprechenden Software-Schwachstellen auf seinem Rechner - eine solche Seite, versucht sich Locky automatisch auf diesem Rechner zu installieren", teilte das Unternehmen am Freitag mit.

Nach Angaben eines Golem-Lesers lädt die infizierte Excel-Version das Programm eiasus.exe nach. Auch dieses befinde sich im Verzeichnis C:\Users\USERNAME\AppData\Local\Temp.

Quelle: golem.de

Wie das Sicherheitsunternehmen Kaspersky berichtet, verbreitet sich das Erpresserprogramm nicht nur über infizierte E-Mails. "Zudem haben wir auch einige legitime Websites entdeckt, auf denen die Locky-Schadsoftware platziert wird. Besucht ein Nutzer - mit entsprechenden Software-Schwachstellen auf seinem Rechner - eine solche Seite, versucht sich Locky automatisch auf diesem Rechner zu installieren", teilte das Unternehmen am Freitag mit.

Nach Angaben eines Golem-Lesers lädt die infizierte Excel-Version das Programm eiasus.exe nach. Auch dieses befinde sich im Verzeichnis C:\Users\USERNAME\AppData\Local\Temp.

Rene-gad, Locky wird anscheinend nicht nur per E-Mail Anhänge verteilt:

Ich liebe solche Statements, wie die von Kaspersky. Statt zu sagen, auf welchen Webseiten welche Software-Schwachstellen ausgenutzt werden und wie genau sich der Infektionsweg gestaltet, lese ich aus so etwas immer heraus: Das Internet ist so ein gefährlicher Ort, kaufen sie Kaspersky. Wir wissen bescheid

Aus dem Kontext reißen, dass kannte ich bisher nur bei den Öffentlich Rechtlichen.

jetzt weißt du, dass es noch ein paar Menschen gibt, die so was tun

Wer hunderte Emails liest, begibt sich auch in Gefahr, mal den falschen Knopf zu drücken.

wer hunderte E-Mails LIEST begibt sich in keine Gefahr. Wer diese zuerst öffnet, führt Anhang aus und erst dann LIEST - schon.

Das Ergebnis, dass mal eben 48 Krankenhäuser lahmgelegt werden, ist nicht so ganz ungewöhnlich. Sicherlich wäre da etwas zu vermeiden gewesen (bessere Admins, bessere Software, Schulung...), aber es ist passiert und wird so immer wieder passieren. Jetzt ist die Sicherheitssoftware gefragt.

ich kenne die Ransom-Problematik aus dem russischen Kaspersky-Forum; in den ehem. UdSSR-Ländern ist die Plage schon seit Jahren weit verbreitet und die entsprechenden Hilfe-Anfragen im Forum liegen bei gefühlten 99% aller Anfragen.

Die Admins können hier gar nichts, alles liegt am Benutzer.

Und wer öffnet die E-Mail-Attachments? I.d.R. die Azubis der Smartphone-Generation, die heilig daran glaubt, dass alles, was ihm geschickt wurde ist für ihn/sie bestimmt oder aus der purer Neugier. Das ist m.E. mit dem SMS-Am-Steuer-Schreiben vergleichbar: mir passiert ja gar nichts, da ich ein Super-Fahrer bin.

Laut Heise wird Locky nun auch über Js-Dateien verschickt. Aber es bleibt das gleiche Spiel: Rühre ich nichts an, passiert auch nichts.

Zwei kleine Unternehmen in meinem Umfeld hat es heute aber erwischt. Die gesamte IT-Infrastruktur ist den Bach heruntergegangen. Wir brauchen einfach mehr Aufklärung. Insbesondere für Menschen, die sich mit PCs nur beschäftigen, weil sie sie auf der Arbeit hier und da brauchen. Und ordentliche Admins natürlich auch

Zwei kleine Unternehmen in meinem Umfeld hat es heute aber erwischt. Die gesamte IT-Infrastruktur ist den Bach heruntergegangen. Wir brauchen einfach mehr Aufklärung. Insbesondere für Menschen, die sich mit PCs nur beschäftigen, weil sie sie auf der Arbeit hier und da brauchen. Und ordentliche Admins natürlich auch

Nun, z.B. Bewerbungen werden in entsprechenden Formaten geliefert, somit auch als Anhang geöffnet. Und wenn dann etwas passiert, sehe ich die Schuld schon beim Admin, der Software/respektive deren Konfiguration, der MA-Schulung... *.js oder gar *.exe gehören gebannt. ZIPs, RARs, 7zips erlaubt, verschlüsselte Archive verboten. Word-Makros auf dem Email-empfangenden PC gebannt, Acrobat ähnlich konfiguriert, alles per Gruppenrichtlinienverwaltung. Der Email empfangende PC sollte vom Rest entsprechend abgekoppelt funktionieren... Es gibt tausende Möglichkeiten. Dazu bitte aktuelle Software, einen Topp-Admin und kein Windows POS XP mit Hobby-Admins.

Es gibt Konzerne, welche von Außen keine Anhänge erlauben. Andere wiederum, da kann der Nutzer tun und lassen, wie er Lust hat. Käse so was. Klar, am Ende gibt es immer noch den Menschen.

[OT

SMS am Steuer gibt es nicht, sind doch wichtige Facebook-, bzw. WhatsApp-Chats....<grins>... Ich höre hinter mir (obwohl ich da schon sehr oft darauf achte, was wenn vorhanden, meine Hinterfrau macht) regelmäßig quietschende Reifen von tippernden 20-jährigen Girlies. Und die denken gar nicht http://www.mopo.de/hamburg/surfen--simsen-...-steuer-4866798 [/OT]

http://www.mopo.de/hamburg/surfen--simsen-...-steuer-4866798 [/OT]

Es gibt Konzerne, welche von Außen keine Anhänge erlauben. Andere wiederum, da kann der Nutzer tun und lassen, wie er Lust hat. Käse so was. Klar, am Ende gibt es immer noch den Menschen.

[OT

SMS am Steuer gibt es nicht, sind doch wichtige Facebook-, bzw. WhatsApp-Chats....<grins>... Ich höre hinter mir (obwohl ich da schon sehr oft darauf achte, was wenn vorhanden, meine Hinterfrau macht) regelmäßig quietschende Reifen von tippernden 20-jährigen Girlies. Und die denken gar nicht

Wieder was interessantes von Semper über den Locky und die Cloud

umbenannte Dateien (.dll) nicht verschlüsselt, sowie verschobene Dateien in's Windows-System auch nicht (noch)

https://www.youtube.com/watch?v=gdMN4pZG-a8

umbenannte Dateien (.dll) nicht verschlüsselt, sowie verschobene Dateien in's Windows-System auch nicht (noch)

https://www.youtube.com/watch?v=gdMN4pZG-a8

Kann Locky beim Ausführen in einem eingeschränkten Benutzerkonto Schaden anrichten ?

Inwieweit könnte sich Locky im Netzwerk über ein Smartphone (Android) verbreiten ?

Inwieweit könnte sich Locky im Netzwerk über ein Smartphone (Android) verbreiten ?

Inwieweit könnte sich Locky im Netzwerk über ein Smartphone (Android) verbreiten ?

Locky für Windows kann auf deinem Android Smartphone keinen Schaden anrichten. Eine "Infektion" unter Android ist ja nur durch Installation einer App möglich. Die Skripte sind für Android absolut unschädlich.

Allerdings gibt es selbstverständlich auch Ransomware und Locker für ein Android System.

Die Gefahr für Android halte ich generell für überschaubar.

Im Netzwerk könnte ein infizierter PC eigentlich auch Dateien auf dem Smartphone verschlüsseln, oder ?

und noch die Frage, wie weit er sich im eingeschränkten Benutzerkonto breit machen kann

und noch die Frage, wie weit er sich im eingeschränkten Benutzerkonto breit machen kann

Im Netzwerk könnte ein infizierter PC eigentlich auch Dateien auf dem Smartphone verschlüsseln, oder ?

und noch die Frage, wie weit er sich im eingeschränkten Benutzerkonto breit machen kann

und noch die Frage, wie weit er sich im eingeschränkten Benutzerkonto breit machen kann

Wurde alles schon beantwortet.

Im Netzwerk könnte ein infizierter PC eigentlich auch Dateien auf dem Smartphone verschlüsseln, oder ?

Dies ist aufgrund der Struktur von Android ausgeschlossen. Es gibt keine Malware, die auf Android Schaden anrichten kann, wenn man nicht explizit die App installiert.

http://www.rokop-security.de/index.php?s=&...st&p=396936

Neben http://www.surfright.nl/en/alert mir das bisher einzige Schutzprogramm, welches verlässlich arbeitet.

Neben http://www.surfright.nl/en/alert mir das bisher einzige Schutzprogramm, welches verlässlich arbeitet.

Ich liebe solche Statements, wie die von Kaspersky. Statt zu sagen, auf welchen Webseiten welche Software-Schwachstellen ausgenutzt werden und wie genau sich der Infektionsweg gestaltet, lese ich aus so etwas immer heraus: Das Internet ist so ein gefährlicher Ort, kaufen sie Kaspersky. Wir wissen bescheid

Deswegen denken auch alle, dass die Verbreiter von Viren dabei Skimützen tragen...

Ist etwas bekannt in welchem Dateiformat Locky verteilt wird ? Sind das .exe Dateien oder auch andere ?

Bisher war mein Postfach von infektiösen Mails immer verschont geblieben, heute habe ich nun auch etwas bekommen. Ob es sich nun konkret um Locky handelt weiß ich nicht und kann ich auf meinem Gerät auch nicht ausprobieren.

Die Datei ist zweimal gezippt und die letztendliche Datei um die es sich handelt heißt Anwaltskanzlei X & Y bla bla.com, so fällt die .com Dateiendung natürlich weniger auf.

Mein aktuelles Antiviren Programm Emsisoft Anti-Maleware erkennt die Datei nicht als Schädling, weder gezippt noch die .com Datei.

Bei Virustotal erkennen Eset, GData und McAffe die gezippte Datei als Trojaner, bei der entpackten .com Datei Eset, GData und Qihoo-360.

Ansonsten ist die E-Mail in fehlerfreien deutsch geschrieben mit richtiger Anrede und kommt von der Adresse inkasso@giropay.de.

Bisher war mein Postfach von infektiösen Mails immer verschont geblieben, heute habe ich nun auch etwas bekommen. Ob es sich nun konkret um Locky handelt weiß ich nicht und kann ich auf meinem Gerät auch nicht ausprobieren.

Die Datei ist zweimal gezippt und die letztendliche Datei um die es sich handelt heißt Anwaltskanzlei X & Y bla bla.com, so fällt die .com Dateiendung natürlich weniger auf.

Mein aktuelles Antiviren Programm Emsisoft Anti-Maleware erkennt die Datei nicht als Schädling, weder gezippt noch die .com Datei.

Bei Virustotal erkennen Eset, GData und McAffe die gezippte Datei als Trojaner, bei der entpackten .com Datei Eset, GData und Qihoo-360.

Ansonsten ist die E-Mail in fehlerfreien deutsch geschrieben mit richtiger Anrede und kommt von der Adresse inkasso@giropay.de.

BKA-Warnung vor Locky enthält Virus: http://www.heise.de/security/meldung/BKA-W...ty.beitrag.atom Wetten das auch auf diese perverse Variante wieder genug unbedarfte User reinfallen und sich so erst recht ihren PC mit Locky infizieren

Sämtliche Varianten arbeiten im Benutzer-Modi, laden irgendeinen Warz kurz herunter und verschlüsseln dann auf Nutzerebene die Daten. Angegeben wird oft....der verschlüsselt auch dein Backup. Ja, aber nur, wenn der Benutzer selbst herankommt. Kann man auf das Backup nur mit Administratorrechten zugreifen, macht Locky nüscht.

Nur, weil ja viele ihre Daten als Image sichern (Programm muss dann eben vor Sicherung als Admin aufgerufen werden), oder eben mit Personal-Backup als normale Daten. Auch hier lässt sich das Programm als Admin starten und sichert in ein Verzeichnis, welches nur mit Admin-Rechten erreichbar ist.

Aktuell gibt es aufgrund der Benutzerrechte keinen Locky, welcher sich in den Arbeitsspeicher schaufelt und dann alles was greifbar ist, verschlüsselt. Es sind immer nur Daten betroffen, welche der "Benutzer" ändern kann.

Nur, weil ja viele ihre Daten als Image sichern (Programm muss dann eben vor Sicherung als Admin aufgerufen werden), oder eben mit Personal-Backup als normale Daten. Auch hier lässt sich das Programm als Admin starten und sichert in ein Verzeichnis, welches nur mit Admin-Rechten erreichbar ist.

Aktuell gibt es aufgrund der Benutzerrechte keinen Locky, welcher sich in den Arbeitsspeicher schaufelt und dann alles was greifbar ist, verschlüsselt. Es sind immer nur Daten betroffen, welche der "Benutzer" ändern kann.

ZITAT

Angegeben wird oft....der verschlüsselt auch dein Backup. Ja, aber nur, wenn der Benutzer selbst herankommt. Kann man auf das Backup nur mit Administratorrechten zugreifen, macht Locky nüscht.

Nur, weil ja viele ihre Daten als Image sichern (Programm muss dann eben vor Sicherung als Admin aufgerufen werden), oder eben mit Personal-Backup als normale Daten. Auch hier lässt sich das Programm als Admin starten und sichert in ein Verzeichnis, welches nur mit Admin-Rechten erreichbar ist.

Nur, weil ja viele ihre Daten als Image sichern (Programm muss dann eben vor Sicherung als Admin aufgerufen werden), oder eben mit Personal-Backup als normale Daten. Auch hier lässt sich das Programm als Admin starten und sichert in ein Verzeichnis, welches nur mit Admin-Rechten erreichbar ist.

Falls du mich damit meinst Solution-Design: die USB Festplatte für die Backups ist zwar immer angeschlossen per USB und Netzteil, hat aber einen Ein/Aus Schalter und wird nur dann von mir eingeschaltet wenn sie für Backup Aufgaben benutzt wird. Also wenn ich ein Backup erstelle oder seltener, wenn ich eines einspiele. Mir reicht diese Vorgehensweise und ich weiß auch das das kein 100% iger Schutz vor Locky ist aber im Gegensatz zu vielen anderen Heimanwendern habe ich zumindest überhaupt Backups meiner Partitionen, der gesamten Festplatte und mir wichtiger persönlicher Dateien(letztere sind nicht viele).

Die Verwaltung hier hat wohl ein größeres Problem. Aber man hat bezahlt!!

http://www.stern.de/digital/computer/erpre...ld-6731618.html

http://www.stern.de/digital/computer/erpre...ld-6731618.html

So langsam krieg ich die Krise. Jeder, aber wirklich ausnahmslos jeder, Malware-Trend geht an mir vorüber. Und Locky hab ich jetzt auch keinen!!

Da wütet so ein Teil regelrecht wie eine Naturgewalt über Deutschland und was passiert?? Was?????? Nix!

Menno!

Da wütet so ein Teil regelrecht wie eine Naturgewalt über Deutschland und was passiert?? Was?????? Nix!

Menno!

...schrieb er und war fortan offline...

Mitnichten. Da jedoch nicht nur Locky über Deutschland wütet, sondern auch der Mod über Rokop, sind nachfolgende Beiträge in der Schnuddelecke versenkt worden.

Wie man auf verschiedenen Portalen lesen kann, gibt es nun auch einen Schädling für Mac OSX der dort verschlüsselt: OS X: Ransomware KeRanger infiziert Mac-Plattformen: Zum Beispiel bei Computerbase gibt es einen Bericht dazu: http://www.computerbase.de/2016-03/os-x-ra...ac-plattformen/

Okay, also dass das Ding erst ein paar Tage später aktiv wird, das hat schon RootKit-Qualität  Ansonsten wurde mal wieder was mit geklauten Zertifikaten veranstaltet. Das kennen wir ja schon von anderer Seite her (AVs als Beispiel).

Ansonsten wurde mal wieder was mit geklauten Zertifikaten veranstaltet. Das kennen wir ja schon von anderer Seite her (AVs als Beispiel).

Zur Sicherheit, vielleicht habt ihr die WEB-Seite schon aus den Kommentaren...

Mac Os X : Security Vulnerabilities Published In 2016

Windows 10 : Security Vulnerabilities

Prinzipiell müsste aufgrund des permanenten SandBox-Verhaltens Apples OS das sicherere Betriebssystem sein. Theoretisch. Na, wenigstens bleibt Linux bisher ausgespart. Bleibt eben ein Frickel-System (was eine blöde Tipperei, nur um ein paar VMware-Utilities ins Linux zu installieren...eben getan..Opa Beimer hätte da keine Chance gehabt)...für besondere Nutzer.

Zur Sicherheit, vielleicht habt ihr die WEB-Seite schon aus den Kommentaren...

Mac Os X : Security Vulnerabilities Published In 2016

Windows 10 : Security Vulnerabilities

Prinzipiell müsste aufgrund des permanenten SandBox-Verhaltens Apples OS das sicherere Betriebssystem sein. Theoretisch. Na, wenigstens bleibt Linux bisher ausgespart. Bleibt eben ein Frickel-System (was eine blöde Tipperei, nur um ein paar VMware-Utilities ins Linux zu installieren...eben getan..Opa Beimer hätte da keine Chance gehabt)...für besondere Nutzer.

Wieviele ernsthafte Schädlinge gibt es für OS X? 60? 70? Mehr kann es fast nicht sein.

Was aber viele verdrängen: Windows-Malware ist für Apfelianer zwar harmlos; gleichwohl können Mac & Co. zur reinsten Virenschleuder werden. Quasi der Überträger, der selbst nicht erkrankt.

Was aber viele verdrängen: Windows-Malware ist für Apfelianer zwar harmlos; gleichwohl können Mac & Co. zur reinsten Virenschleuder werden. Quasi der Überträger, der selbst nicht erkrankt.

Dieses ist eine vereinfachte Darstellung unseres Foreninhaltes. Um die detaillierte Vollansicht mit Formatierung und Bildern zu betrachten, bitte hier klicken.