Druckversion des Themas

Hier klicken um das Topic im Orginalformat anzusehen

Rokop Security _ Trojaner, Viren und Würmer _ Rogue Software

Geschrieben von: rock 25.09.2008, 09:08

Ist zwar irgendwie alt, aber aufgrund der massiven immer neu erscheinenden fake softwaren ein aktueller bericht. Vorallem mit Popups kenn ich es noch nicht so...bisjetzt musste man ja meistens das programm selber runterladen und selber installieren.

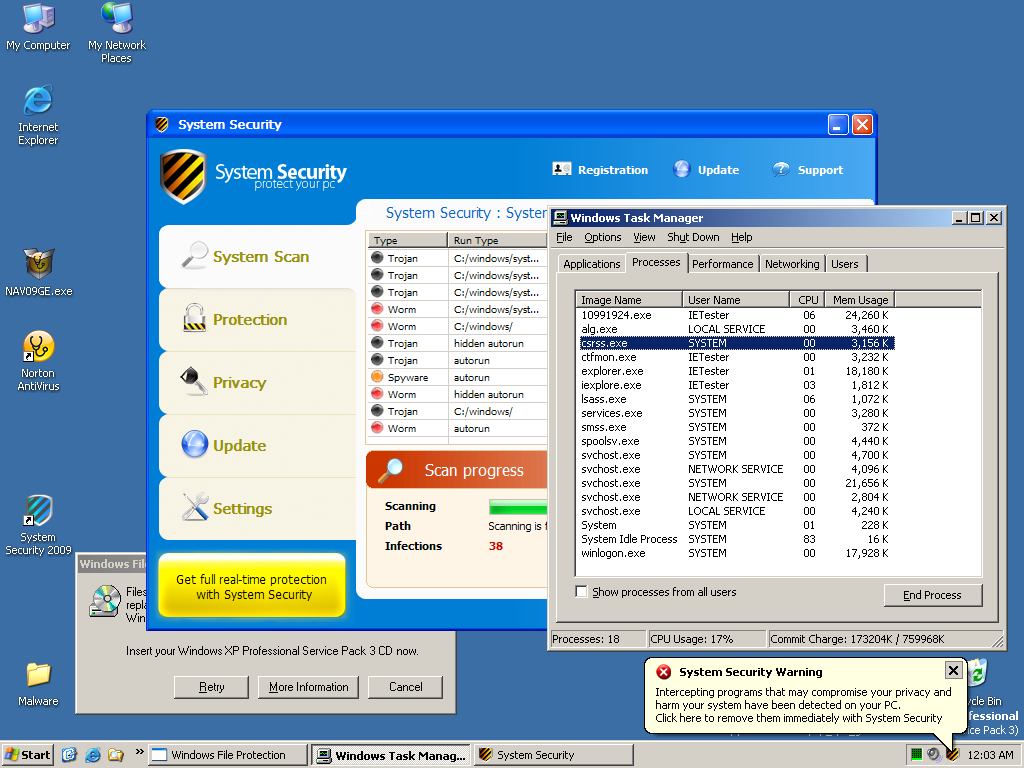

Wie eine solche Bedrohung konkret aussehen kann, beschreibt Kalkuhl:

"Beim Besuch einer Website erscheint auf einmal ein Pop-Up, das den Nutzer davor warnt, sein Computer wäre infiziert",

so der Virenexperte. Mit einem bestätigenden Klick handelt sich der User in solchen Fällen ein vermeintliches Antiviren-Tool ein,

das aber nichts bringt. "Das Programm 'scannt' den Rechner und 'findet' etliche Schädlinge, die aber gar nicht auf der Festplatte vorhanden sind",

erklärt Kalkuhl.

Zum Desinfizieren werde dem Nutzer dann eine eigentlich nutzlose Software angeboten,

wobei Käufer um 20 bis 30 Euro erleichtert werden.

Quelle:

http://www.krone.at/krone/S22/object_id__115586/hxcms/index.html

weiters kann man bei jedem ad aware update immer wieder viele namen von diesen dubiosen programmen ablesen!

![]()

edit: wäre ein passendes thema um hier die ständigen ROGUE! Programme zu posten! ![]()

edit2: EingangsÜberschrift geändert.

Geschrieben von: rock 26.09.2008, 15:34

hier ist man/bin ich auch nicht sicher...aussehen tuts wie die üblichen rogues, aber beim upload meckert nur IKARUS einen tr agent an...

http://www.regcurepremium.com/

![]()

Geschrieben von: bond7 26.09.2008, 16:13

Da wir schon 2 Threats zu Rogue Software haben brauchen wir eigentlich nicht nochmehr. Ausserdem passt der Titel immer noch nicht, Rogue Software ist eine Software die mit Fakemeldungen zu einem Kauf drängelt und oftmals selbst Malware mit einschleusst . http://de.wikipedia.org/wiki/Rogue-Software

Das Programm auf dem Link hat keine schädlichen Funktionen und drängt den User auch nicht mit FalsePositives zu einem Kauf, das Programm funktioniert nur erst vollständig im angeblich registrierten Zustand das ist alles. (keine Rogue Software)

Dafür will man das der User auf der Seite seine Email ect. hinterlegt , das könnte Dummfang für Spammer sein. So ein eher nutzloses Programm dürfte allerdings niemand brauchen.

Geschrieben von: rock 26.09.2008, 16:19

sagte ja ich war nicht sicher....im nachhinein kann man ja editieren...

aber wenns jetzt in dem fall so is...dann möge mann das posting wieder löschen... kanns ja selbst nicht... aber das eingangsposting könnte bleiben, weil ich es übersichtlicher finde wenn die ganzen immer wieder sich vermehrenden rogue programme die ja auch in massen gepostet werden/wurden, einen eigenen sektor hätten wo wirklich nur diese software drinnen wäre, und hier fortgesetzt wird. denn a end nimmts mit den programmen nie, daher is auch schad, wenn im uploadthema immer dazwischen ein bild und manchmal ein ergebnis davon kommt....und somit irgendwie untergeht...oder würdest du ausgerechnet 134 seiten abklappern um antivirus xp oder 2008 oder zam oder ausseinandergeschriebn suchen?

![]()

Geschrieben von: bond7 26.09.2008, 16:29

Es ist echt schwer dich überhaupt verstehen zu können , du musst dir echt mehr Mühe in der Satzbildung geben.

Sicher klappern die Leute keine 134 Seiten durch um etwas über ein Fake xyz zu erfahren , das ganze wird prinzipiell aber auch nicht besser wenn du die Seiten extra noch mit informationslosen Jotti Scanlogs füllst dessen Inhalt deiner Scan man so ohne Beschreibung nicht nachvollziehen kann , du weisst ja darauf wurdest du nicht nur von mir darauf hingewiesen.

Ich würde vorschlagen man benennt diesen Threat einfach in "Nutzlose Software" um , Software welche einfach keinen nennenswerten Mehrwert besitzen (wie aus deinem Link) ohne den PC zu infizieren oder den User finanziell zu betrügen. Für Malware/Betrügersoftware haben wir die anderen.

Geschrieben von: rock 26.09.2008, 16:51

steht ja schon nutzlose software in der überschrift...

Geschrieben von: Rios 28.09.2008, 08:37

Ein neues Duo ist unterwegs. Bis jetzt sagen dazu wenige AV's etwas. ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.09.8yo.png

http://www.abload.de/image.php?img=magicalsnap-2008.09.c3t.png

http://www.abload.de/image.php?img=magicalsnap-2008.09.ea8.png

hxxp://antispyware-review.biz

Geschrieben von: Solution-Design 28.09.2008, 09:01

hxxp://antispyware-review.biz

Tja, die VT-Erkennung. Symantec 2009 erkennt beide als PCClean über AutoProtect.

Geschrieben von: Rios 28.09.2008, 10:28

Hier scheint es sich um Drive Cleaner Tools bzw. Winfixer zu handeln. Es gibt natürlich auch hier wieder X Varianten.

http://www.abload.de/image.php?img=magicalsnap-2008.09.9kv.png

hxxp://www.winnanny.com Der Link funktioniert wahrscheinlich nicht, wegen Zeitüberschreitung!!

http://www.abload.de/image.php?img=magicalsnap-2008.09.h02.png

Hier eine davon.

http://www.abload.de/image.php?img=magicalsnap-2008.09.0xw.png

http://www.siteadvisor.com/sites/drivecleaner.com

Geschrieben von: 240670 28.09.2008, 10:31

Norton hat es auch erkannt!

Geschrieben von: Julian 28.09.2008, 12:20

KIS meckert ebenfalls bei beiden, allerdings anders:

[attachment=4197:m.JPG]

Geschrieben von: hypnosekroete 28.09.2008, 13:25

Da wünsch ich der Administration schonmal viel Spaß beim Durchforsten der 135-VT&Jotti-Thread-Seiten.

*Kaffeehinstell*

*Keksgeb*![]()

Geschrieben von: Nightwatch 28.09.2008, 13:42

GData 2009 meckert auch:

http://imageshack.us

Geschrieben von: hypnosekroete 30.09.2008, 14:51

http://www.heise.de/newsticker/Microsoft-verklagt-Anbieter-von-falscher-Anti-Spyware--/meldung/116725

Sicher ein Zeichen, aber Nützen wird es imho nicht viel....

Geschrieben von: Rios 30.09.2008, 19:51

Hier bei http://sunbeltblog.blogspot.com/ taucht wieder so ein Neuling in Sachen Rogue auf.

http://www.abload.de/image.php?img=magicalsnap-2008.09.2zx.png

hxxp://ekerberos.com/company

Geschrieben von: rock 30.09.2008, 20:09

avg meckert generic xxxxx

Geschrieben von: Nightwatch 30.09.2008, 20:23

F-Secure sagt nichts zum Sample. Hab´s mal eingeschickt.

Geschrieben von: Rios 30.09.2008, 20:35

Test Avira ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.09.kfx.png

Geschrieben von: Nightwatch 30.09.2008, 21:09

Passt gerade zum Thema:

F-Secure-Weblog von heute:

http://www.f-secure.com/weblog/archives/00001508.html

Netter Spruch

Geschrieben von: bond7 30.09.2008, 21:24

So´n Mist , kann man nichtmal testen die wuschlige himmelblaue Software h??p://win-defender.com/

![]()

Geschrieben von: Jav.SEC.21 30.09.2008, 22:17

@Nightwatch: Bei mir erkennt G DATA die Gefahr nicht.

eKerberos scheint G DATA nicht zu stören.

Wurde an Avast und Bitdefener übermittelt.

PCAntispy & PCCleanPro von SmartSoft ist ebenfalls nicht bekannt.

Wurde an Avast und Bitdefener übermittelt.

RegCure wird nicht erkannt.

Wurde an Avast und Bitdefener übermittelt.

Geschrieben von: Sicherheit 30.09.2008, 22:50

Danke für die Info,

bin ich ja schon wieder entäuscht. Schlägt den NIS2009, FSEC2009 oder KIS2009 an. ![]()

Geschrieben von: citro 30.09.2008, 23:02

NAV 2009 reagiert auf die .exe ohne Ausführen nicht

Geschrieben von: bond7 30.09.2008, 23:06

Nein noch nicht . Der Fake AV drängt nur zum Kauif ohne dem User weiter mit Falschmeldungen zu verunsichern, das heisst auch wenn er nicht gleich erkannt wird richtet er keinen besonders großen Schaden an.

@citro

und nach dem Ausführen ?

Geschrieben von: Nightwatch 30.09.2008, 23:08

bin ich ja schon wieder entäuscht. Schlägt den NIS2009, FSEC2009 oder KIS2009 an.

F-Secure:

eKerberos = nein (eingereicht)

PC AntiSpy = ja

RegCure = nein (eingereicht)

Ich würde die Erkennung von Rogue-Software im Allgemeinen bei allen AV´s nicht zu hoch bewerten.

Geschrieben von: citro 30.09.2008, 23:09

und nach dem Ausführen ?

eKerberos nur gescannt, da ich keine VM habe nicht ausgeführt

in Quarantäne steht nur "verarbeiten", hochgeladen zur community ist die Datei noch nicht, obwohl getan

Geschrieben von: bond7 30.09.2008, 23:12

@Nightwatch

Man muss da differenzieren , einige Rogue Objekte bringen echte Malware mit oder machen den PC erst recht zur Backdoor.

Es gibt da betrügerischer Müll wie das eKerberos , es gibt aber auch hochgefährliches Zeug was man für eine (echte) AV-Erkennung nicht hoch genug bewerten kann.

@citro

das verstehe ich noch nicht, durch Scannen landet doch nichts in der Quarantäne ?

Geschrieben von: Nightwatch 30.09.2008, 23:13

Es gibt da betrügerischer Müll wie das eKerberos , es gibt aber auch hochgefährliches Zeug was man für eine (echte) AV-Erkennung nicht hoch genug bewerten kann.

Du hast recht. Habe ein wenig zu sehr pauschalisiert und nur diese drei Fälle betrachtet.

Geschrieben von: Sicherheit 30.09.2008, 23:14

eKerberos = nein (eingereicht)

PC AntiSpy = ja

RegCure = nein (eingereicht)

Ich würde die Erkennung von Rogue-Software im Allgemeinen bei allen AV´s nicht zu hoch bewerten.

Ok, habe es jetzt geschnallt und finde es gut, das durch unsere, eure Aktivitäten, die Erkennung feinkörniger wird.

Geschrieben von: citro 30.09.2008, 23:16

@citro

das verstehe ich noch nicht, durch Scannen landet doch nichts in der Quarantäne ?

Habe sie in Quarantäne gesteckt und dann versucht einzusenden.

Status: Verarbeitung.

In meinem DSL Manager konnte ich keinen Upload bemerken, kommt vielleicht später ?

Geschrieben von: bond7 30.09.2008, 23:21

@citro

Du musst den PC ab und zu streicheln und gut zureden, dann machters ![]()

http://www.abload.de/image.php?img=aufzeichnen10j.jpg

Geschrieben von: citro 30.09.2008, 23:24

@bond7

Ausstehende Versuche habe ich teilweise über 24h im Verlauf.

Wo liegt der Unterschied zur "Verarbeitung" ?

Geschrieben von: bond7 30.09.2008, 23:28

Ich denke es gibt da keinen Unterschied , gesendet wird irgendwann alles. Die Übertraguingen passieren nur im PC-Leerlauf , ich glaub aller 4 Stunden dürfte der etwas übertragen. Wenn du den PC gerade im Benutzung hast (die Maus rumschieben reicht da schon) dann versucht der die Übertragungen erst wieder nach 1 Stunde .

Ich finde das auch schlecht gelöst das die Beispielübertragungen manchmal einen halben Tag Verzug haben , das ist nicht gerade förderlich für eine rasche Malwareerkennung , auf der anderen Seite pflegt Symantec sowieso nur das ein wozu Sie Lust haben. Aus dem Grund übertrage ich die Objekte meistens auch gleichzeitig über NAB im virtuellen PC , dort ist man da etwas interessierter an den Objekten welche von der hauseigenen Verhaltens-Engine reinkommen.

Geschrieben von: citro 30.09.2008, 23:31

Also, ich melde mich dann wieder - ich muss jetzt in die Falle

Geschrieben von: citro 01.10.2008, 09:07

Hat funktioniert ![]()

Geschrieben von: citro 01.10.2008, 10:12

eKerberosinstaller.exe wurde von Avira als "clean" eingestuft.

so ganz einig ist man sich noch nicht

http://www.virustotal.com/de/analisis/efa1eae9114a5efb9aeef923cd9d273c

Geschrieben von: Nightwatch 01.10.2008, 11:53

Sooo....F-Secure hat sich gemeldet:

Regcure:

This application is still under debate, the application is intended for advance users who have broad knowledge and understanding on the registry.

At the moment we are classifying this application as clean.

eKerberos:

File was found to be a riskware, detection for the main application and installer will be added on the extended database.

Geschrieben von: bond7 01.10.2008, 12:27

Die Antworten von Fsecure finde ich gut.

Geschrieben von: rock 01.10.2008, 15:45

hier werden einige rogue programme (die man sich nicht installieren soll ![]() ) bebildert erwähnt:

) bebildert erwähnt:

http://www.411-spyware.com/

![]()

Geschrieben von: Nightwatch 01.10.2008, 20:52

Heute im Weblog: Rogue-Spezial von F-Secure.

Zwei von uns entdeckte und eingeschickte Programme sind dabei: u.a. eKerberos ![]()

http://www.f-secure.com/weblog/archives/00001509.html

Btw. nimmt ein wenig Zeit in Anspruch alles zu lesen. Aber ich finde, dass es sich lohnt!

Gruß,

Nightwatch

Geschrieben von: bond7 02.10.2008, 01:17

Eben gabs ein neues Signaturupdate ( 23MB ) , klingt viel aber beinhaltet wieder neue Engines ect..

C:\ProgramData\Norton\{0C55C096-0F1D-4F28-AAA2-85EF591126E7}\Norton\Definitions\VirusDefs\20081001.023\

ach und das eine Dreckstool wurde jetzt erkannt.

Scanzeit: 111 Sek.

Scanoptionen:

Scanziele: F:\40\1

Zähler:

Gescannte Elemente insgesamt: 2.504

– Dateien und Laufwerke: 2.504

– Registrierungseinträge: 0

– Prozesse und Elemente beim Start: 0

– Netzwerk und Browser-Elemente: 0

– Sonstiges: 0

– Vertrauenswürdige Dateien: 0

– Übersprungene Dateien: 0

Erkannte Sicherheitsrisiken insgesamt: 1

Behobene Elemente insgesamt: 1

Elemente insgesamt, die Aufmerksamkeit erfordern: 0

Behobene Bedrohungen:

XPAntivirus

Typ: Anomalie

Risiko: Mittel (Mittel Versteckt, Mittel Löschen, Mittel Leistung, Mittel Datenschutz)

Kategorien: Irreführende Anwendung

Status: Vollständig behoben

-----------

10 Registrierungseinträge

[Eingeschränktes Element (Berechtigung erforderlich)] - N/V

[Eingeschränktes Element (Berechtigung erforderlich)] - N/V

HKEY_USERS\S-1-5-21-1135998351-3603475539-2497979282-1000\Software\Microsoft\Windows\CurrentVersion\Explorer\StartPage\->FavoritesResolve:... - Repariert

[Eingeschränktes Element (Berechtigung erforderlich)] - N/V

[Eingeschränktes Element (Berechtigung erforderlich)] - N/V

HKEY_USERS\S-1-5-21-1135998351-3603475539-2497979282-1000\Software\Microsoft\Windows\CurrentVersion\Explorer\StartPage\->Favorites:... - Repariert

HKEY_USERS\S-1-5-21-1135998351-3603475539-2497979282-1000\Software\Microsoft\Windows\CurrentVersion\Explorer\StartPage\->FavoritesChanges:1 - Repariert

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center->AntiVirusOverride:0 - Repariert

[Eingeschränktes Element (Berechtigung erforderlich)] - N/V

[Eingeschränktes Element (Berechtigung erforderlich)] - N/V

1 Datei

f:\40\1\ekerberosinstaller.exe - Gelöscht

Geschrieben von: Nightwatch 02.10.2008, 03:05

ach und das eine Dreckstool wurde jetzt erkannt.

Sauber

Ging doch auch schnell!

Geschrieben von: rock 02.10.2008, 07:58

die aktuellen (wahrscheinlich eh bald wieder abgeknipsten) rogues bereits hier:

http://www.411-spyware.com/

dürft sich auch schneller aktuallisieren,....die letzte zeit wars noch anders... heute wieder neue an den ersten stellen.

![]()

Geschrieben von: Solution-Design 02.10.2008, 08:23

Ich bin beruhigt, dass wir im deutschsprachigen Raum leben und somit aufgrund fehlender Akzeptanz dieser Malware einigermaßen geschützt sind ![]()

Geschrieben von: citro 02.10.2008, 10:12

HI, habe ein paar Bildchen dazu:

http://pic.leech.it/pic.php?id=f11441647a1.png http://pic.leech.it/pic.php?id=e21be2de6a2.png

die Einträge in der Registry und sonstigen Ordnern sind bei mir nicht vorhanden, da ich das Teil nicht installiert habe, Norton zeigt trotzdem diese Pfade an - wahrscheinlich würde sich bei einer Installation diese ekerberosinstaller.exe dort überall eintragen.

Geschrieben von: bond7 02.10.2008, 10:18

Genau das ist eine vordefinierte Reinigungsroutine für jedes Element .

Geschrieben von: markus17 02.10.2008, 19:09

Hier mal wieder 3 Fakeprogramme:

http://www.virustotal.com/analisis/8dd36034ec842a0097f19793b6b85ef3

http://www.virustotal.com/analisis/d51ffe63e8239fbd3082471a62c25795

http://www.virustotal.com/analisis/49902731cf67ea6b8f15cf04a0c1d75d

*edit*

Die ersten Beiden erzeugen so eine Windows Security Center Fehlermeldung und das 3. täuscht vor ein Antivirus zu sein.

Geschrieben von: blueX 02.10.2008, 22:33

Ich hoff' du sendest die Dateien an alle anderen Virenschutzhersteller? Die Erkennung sieht nämlich hier ziemlich mau aus.

Geschrieben von: markus17 02.10.2008, 22:46

Klar, von Kaspersky bekam ich auch schon eine Antwort (zu den ersten beiden Files).

Geschrieben von: rock 03.10.2008, 08:27

ich glaub diesen und ähnlichen satz hast du bereits 333x gepostet!

Geschrieben von: chris30duew 03.10.2008, 16:29

@bond

mich wundert grad, woher du ein 23MB grosses update hast? ich habe eben mein vista neu aufgesetzt, und NIS2009 neu installiert (da vista neu installiert sind auch keine vorreste von NIS mehr da) und habe dann das update manuell ausgeführt. das war grad mal 5,73MB gross (angezeigt wurde das das letzte update vor 35 Tage war) klar weil ich NIS ja neu installiert habe.

woher kommt dann dein 23MB update mit neuen engines etc? ![]()

Geschrieben von: citro 04.10.2008, 07:12

EKerberos wird auch bei Symantec gelistet und heißt jetzt nicht mehr XP Antivirus

http://securityresponse.symantec.com/security_response/writeup.jsp?docid=2008-100308-3855-99&tabid=2

@chris30duew

die Updates kann man auch manuell laden: Dailyupdates

http://www.symantec.com/business/security_response/definitions/download/detail.jsp?gid=savce

Geschrieben von: Rios 04.10.2008, 08:46

Scheint wieder einer zu sein. Bisher total unauffällig bei Vtt, und Jotti's ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.rsk.png

hxxp://www.ultimatespykiller.com

Geschrieben von: rock 04.10.2008, 09:03

http://www.411-spyware.com/remove-rogue-anti-spyware

da kann man ja richtige winterabende verbringen....

(Edit Joerg: Liste siehe obigen Link)

![]()

Geschrieben von: citro 06.10.2008, 18:27

da kann man ja richtige winterabende verbringen....

SpyHunter auf deiner verlinkten Seite gehört aber auch dazu - oder ?

Geschrieben von: rock 07.10.2008, 08:43

hmm....kann ich nicht so genau sagen.... habs gestern abend noch hochgeladen , aber ausser panda und esafe die nur "suspected file" meinen, is garnix.

vielleicht mal googlen.... ich hab leider momentan net soooviel zeit!

rock

Geschrieben von: Rios 08.10.2008, 20:18

Version 2009 ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.tgb.png auf dieser Seite.

hxxp://www.xp-as-2009.com/

Wird wieder heftig gestreut. Mittlerweile auf weiteren 10 Seiten aufgetaucht.

Geschrieben von: Rios 11.10.2008, 08:28

Ein Spiel mit neuen Karten ![]()

http://www.siteadvisor.com/sites/search-and-destroy.com/downloads/12697396/

http://www.abload.de/image.php?img=magicalsnap-2008.10.asi.png

Auf Vtt keine Beanstandung der Zeit. ( haben wohl wieder etwas gebastelt)

Beim Aufruf dieser Seite bietet aber A2 Anti-Malware die Blockierung an. Bei Erlaubnis, und anschl. Scan momentan noch Stille. Der einzige der hier winkt, ist momentan Superantispyware.

http://www.abload.de/image.php?img=magicalsnap-2008.10.x68.png

Geschrieben von: Joerg 11.10.2008, 08:58

Moderativer Hinweis: Die Liste von Rock habe ich mal entfernt, steht ja alles hinter seinem Link.

Die Off-Topic-Beiträge (=gegenseitige Liebesbekundungen) wurden in den http://www.rokop-security.de/index.php?showtopic=16508 verschoben.

Geschrieben von: kurz-pc 11.10.2008, 22:04

Hier mal was witziges ein gefaker Blue Screen ![]()

Antivirus 2010

http://s8b.directupload.net/file/d/1579/a82hpahf_jpg.htm http://s6b.directupload.net/file/d/1579/u8fgiwrn_jpg.htm

Dann nach einiger zeit:

http://s4b.directupload.net/file/d/1579/ketu27x8_jpg.htm

Einige Sekunden später:

http://s2b.directupload.net/file/d/1579/k22kd2zl_jpg.htm

http://www.virustotal.com/analisis/c3803e52441eefc81d8c3f554ba033d0

hxxp://av2010.net/

Geschrieben von: Joshua 11.10.2008, 22:20

Das ist ja nun wirklich mehr als Lustig!!!!

Joshua

Geschrieben von: kurz-pc 11.10.2008, 22:23

Normalerweiße kommt es sogar im Vollbild. Und je nach XP oder Vista der passende Bootscreen.

Geschrieben von: bond7 11.10.2008, 22:23

Haha , ist ja nee richtige Terrorsoftware , 2010 klingt Superneu und verlockt natürlich.. ist halt die übliche Masche den Blutdruck des unbedarften User so stark zu erhöhen bis er zähneknirschend bezahlt damit das Ding dann (vermeintlich) Ruhe gibt. Gerade die Leute wissen dann auch nicht wie man den Müll runter bekommt.

Geschrieben von: kurz-pc 11.10.2008, 22:34

Hier wer es mal auch Testen will: ![]()

Ist die Fake Datei für den Bluescreen/Bootscreen.

hxxp://rapidshare.com/files/153085345/svchost_1_.exe

http://www.virustotal.com/analisis/0cef5344567169e4adf8771c1138873c

http://www.threatexpert.com/report.aspx?md5=f529fb497387a7d500656745d21969c1

http://www.cwsandbox.org/?page=report&analysisid=488860&password=wqimu

Geschrieben von: Rios 14.10.2008, 18:26

Er möchte seine Dienste anbieten, um an Kohle zu kommen. ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.g8n.png

hxxp://pcvirusremover2008.com/

ps. könnt ihr die Seite von Vtt aufrufen??

Geschrieben von: bond7 14.10.2008, 18:35

http://www.abload.de/image.php?img=aufzeichneni5c.jpg

Virustotal ist aus unbekannten Gründen überlastet und lädt nur träge , möglicherweise wird die Webseite auch angegriffen um User davon abzuhalten Risiken zu scannen.

Nachtrag: ich habs nochmal gescannt da Virscan.org keine Erkennung bei Symantec anzeigt , hier wirds aber schon erkannt.

http://www.abload.de/image.php?img=aufzeichnen1n39.jpg

Geschrieben von: kurz-pc 14.10.2008, 18:40

http://www.abload.de/image.php?img=magicalsnap-2008.10.g8n.png

hxxp://pcvirusremover2008.com/

ps. könnt ihr die Seite von Vtt aufrufen??

Bei mir geht auch nicht.

Hab mal bei virscan hochgeladen.

http://www.virscan.org/report/a98432a5a428cffc40a3080078fe55a9.html

Geschrieben von: citro 14.10.2008, 18:49

F-Secure und Symantec haben dort weniger Treffer als bei VT

Geschrieben von: kurz-pc 14.10.2008, 19:22

VT geht wider.

http://www.virustotal.com/de/analisis/c575eecbdbd5ab1f45274f93f2184d34

Geschrieben von: Rios 16.10.2008, 16:25

Es scheint so, als verdienen die Rogue Produzenten im Moment wieder ganz kräftig. Zumindest besteht die Möglichkeit. http://www.pcwelt.de/start/sicherheit/antivirus/news/184892/betruegerische_schutzprogramme_boomen/

Geschrieben von: bond7 16.10.2008, 16:40

Das scheint nur eine Frage des Manpower zu sein um diese "Luftprogramme" möglichst oft am Tag so zu verändern das AV-Hersteller nichtmehr hinterher kommen.

Klar das wieder einige den Finger strecken und sagen "Haha , was für Versager, AV-Programme nützen nichts" aber die Jungs haben doch auch keine Alternativen gegen diese kriminelle Energien im Netz.

Geschrieben von: kurz-pc 16.10.2008, 17:02

Ich hoffe immer noch das Microsoft durch seine Klage etwas dagegen erreicht.

Geschrieben von: Rios 16.10.2008, 17:11

Der Kandidat, arbeitet im Moment auch noch verdeckt. Auch wenn hier nicht angezeigt, Avira pipst. ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.4b9.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.8yl.png

hxxp://antivirusplasma.com

Und der hier zeigt sofort wo es lang geht.

http://www.abload.de/image.php?img=magicalsnap-2008.10.q92.png

und ab zur kasse

http://www.abload.de/image.php?img=magicalsnap-2008.10.ye1.png

Geschrieben von: markus17 16.10.2008, 17:35

GDATA meldet sich auch:

Trojan.FakeAV.CG (Engine A)

Win32:Trojan-gen {Other} (Engine B)

Geschrieben von: Rios 17.10.2008, 15:40

Original und Klon ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.7xm.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.638.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.9tc.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.32m.png

hxxp://winiguard.com

Geschrieben von: Rios 18.10.2008, 09:14

Update!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.ngh.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.tlu.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.vq5.png

Geschrieben von: bond7 18.10.2008, 15:48

Wird von NAB gleich erkannt und gekillt wegen typisch verbotenen Aktionen , Downloader kopiert ins Windowsverzeichnis und startet den Müll incl. verdächtigen Netzwerkaktionen.

http://www.abload.de/image.php?img=aufzeichnene8o.jpg

Geschrieben von: Rios 19.10.2008, 09:40

Update Rogue ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.v6s.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.kj9.png

hxxp://www.pcdefender2008.com

Geschrieben von: ddcarsten 19.10.2008, 11:03

Hab mir xpas2009.com eingefangen, wird vom Virenscanner zwar immer geblockt, aber nicht gelöscht. Wer kann helfen?

Geschrieben von: Rios 19.10.2008, 11:19

Nimm das Tool http://dw.com.com/redir?edId=3&siteId=4&oId=3000-8022_4-10804572&ontId=8022_4&spi=79423dc9056128a46b2fc70216e1780b&lop=link&tag=tdw_dltext<ype=dl_dlnow&pid=10896905&mfgId=6290020&merId=6290020&pguid=etkbcwoPjAYAAAfmx04AAADp&destUrl=http%3A%2F%2Fwww.download.com%2F3001-8022_4-10896905.html%3Fspi%3D79423dc9056128a46b2fc70216e1780b%26part%3Ddl-10804572

Anleitung http://www.trojaner-board.de/51187-anleitung-malwarebytes-anti-malware.html

Geschrieben von: ddcarsten 19.10.2008, 12:52

Hat geholfen, besten Dank!

Geschrieben von: citro 19.10.2008, 12:56

Welcher Virenscanner wenn man fragen darf ?

Danke

Geschrieben von: Rios 20.10.2008, 16:34

Update ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.foo.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.cpm.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.d5f.png

Geschrieben von: Rios 23.10.2008, 16:46

Veränderung, ehemals IE Antivirus ect. ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.7pi.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.9sc.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.b63.png

hxxp://total-secure2009.com

Geschrieben von: bond7 23.10.2008, 16:51

Wird von Norton auch erkannt, zwar etwas anders aber Aufgabe wurde erfüllt.

http://www.abload.de/image.php?img=aufzeichnenttq.jpg

Geschrieben von: chris30duew 23.10.2008, 19:18

Um mal Panda ins Spiel zu bringen und um mal wieder zu zeigen das nicht nicht immer der Signaturschutz benötigt wird ![]()

Scheint inzwischen ganz gut zu funzen der Web Browser Schutz

Geschrieben von: bond7 23.10.2008, 19:27

Ist zwar keine PhishingSeite aber Aufgabe ist auch erfüllt. ![]()

Geschrieben von: Rios 23.10.2008, 19:36

Er hier wird seit neuesten mit Sidebar http://sunbeltblog.blogspot.com/2008/10/windefender-2008-with-sidebar.html

Geschrieben von: chris30duew 23.10.2008, 19:57

mir is aufgefallen das gdata auch desöfteren weil sie wohl keine signaturen einpflegen einfach eine phishing seite aus gefährlichen seiten machen.

ausserdem isses schon irgendwie phishing. der user der unbedarfte wird ja zum kauf "überredet" ![]()

wie du schon sagst. Auftag erfüllt ![]()

Geschrieben von: Xeon 23.10.2008, 19:59

hxxp://total-secure2009.com

Wird hier auch erkannt.

http://www.abload.de/image.php?img=unbenanntz60.jpg

Geschrieben von: citro 23.10.2008, 20:05

Mit Opera kann man bekanntlich auch über "Fraud Protection" Seiten melden (Alt + Enter), welche dann nach Überprüfung mit einer Warnung versehen werden

http://www.opera.com/docs/fraudprotection/

Geschrieben von: rolarocka 23.10.2008, 21:00

WOT mit FireFox stuft die Webseite als gefärlich ein. ![]()

Geschrieben von: Rios 29.10.2008, 18:08

Ahoi!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.al6.png

http://www.virustotal.com/de/analisis/974eddac09303ca5641ddd2fc6b6916d

Super Antispyware

http://www.abload.de/image.php?img=magicalsnap-2008.10.hp1.png

Geschrieben von: bond7 29.10.2008, 18:25

Auch wenn das nur 2 erkennen scheint die Gefahr so oder so gebannt zu sein , auf h??p://real-av.info/ ist das Download Zip Archiv zerstört und man kanns unmöglich aufspielen und auf das Fake herein fallen ![]()

Geschrieben von: chris30duew 29.10.2008, 18:39

Nur ist die richtige adresse (zumindest die dann das zeigt was Rios abgebildet hat):

hmhmhm://real-antivirus.com

und da ist es ne exe die lauffähig sein dürfte. kannst ja mal ausprobieren ob SONAR anschlägt oder Antibot

Geschrieben von: bond7 29.10.2008, 18:44

Bei einem reinen Verarschungsfake was nur den Nutzer mit Dummmeldungen zum Kauf lockt dürfte kein Verhaltensblocker anspringen, die können ja nicht sehen das die Viren-Meldungen in der Oberfläche nur reiner Blödsinn sind. So ein Programm kann man nur Signaturbasierend erkennen.

ps. in dem Fall ist es auch nur ein Verarschungsfake was Blödsinn erzählt sonst nichts. .

Geschrieben von: Rios 29.10.2008, 18:58

Ja wie oft bei den Banditen, er will in erster Linie Geld. Das Teil ist in der Aufmachung jetzt ca. 4 Wochen unterwegs.

Geschrieben von: Rios 29.10.2008, 19:36

Up's, alles mögliche dabei. Bei VTT gab es nue eine Anzeige. Eigentlich nichts besonderes.

http://www.siteadvisor.com/sites/ascentive.com

http://www.mywot.com/de/scorecard/ascentive.com

Geschrieben von: Rios 31.10.2008, 16:34

Ein neues aber bekanntes Rogue Tool ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.10.uyq.png

http://www.abload.de/image.php?img=magicalsnap-2008.10.qrf.png

Windefender-2009. com

Geschrieben von: Rios 01.11.2008, 10:49

Update: man hat wieder einmal an der Stellschraube gedreht. Ergebnis siehe VTT ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.rk9.png

http://www.virustotal.com/de/analisis/b0968c863a077aa0351600e27bc39559

Geschrieben von: bond7 01.11.2008, 12:10

Wie gelangt man auf die Seite, ich will das Ding auch submiten.

Geschrieben von: chris30duew 01.11.2008, 13:41

@bond

xxx.antispyware2008.com

Geschrieben von: Sasser 02.11.2008, 19:23

http://www.abload.de/image.php?img=magicalsnap-2008.10.rsk.png

hxxp://www.ultimatespykiller.com

Geschrieben von: subset 03.11.2008, 02:05

Nicht wirklich, die setup.exe ist mit Inno Setup erstellt.

MfG

Geschrieben von: Rios 03.11.2008, 14:55

Fraud Tool ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.4kq.png

http://www.virustotal.com/de/analisis/9e218855283cbd8727bddacb6d4f4006

Geschrieben von: Nightwatch 03.11.2008, 18:02

Hier die Meldung von F-Secure (fettgedruckt von mir):

Hello,

The file you sent is not malicious and we are classifying as "Ultimate Spyware Killer". It will not be added to our database release.

Should you have further questions, please feel free to send us your e-mail.

Have a nice day!

Geschrieben von: Rios 03.11.2008, 18:16

Der Grund ist eher das. Habe es mal Übersetzt. ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.hnz.png

http://www.lavasoft.com/support/securitycenter/blog/?p=303

Geschrieben von: Nightwatch 03.11.2008, 18:20

Hi Rios:)

Hatte die obengenannte URL angegeben und die Setup-Datei (von der website) verschickt. Komisch

Geschrieben von: Solution-Design 03.11.2008, 20:56

http://www.abload.de/image.php?img=magicalsnap-2008.11.4kq.png

http://www.virustotal.com/de/analisis/9e218855283cbd8727bddacb6d4f4006

Mhmm... Kaspersky erkennt ds Zeug sogar mit Uralt-Signaturen als "not-a-virus:FraudTool.Win32.Devushka.b"

Geschrieben von: bond7 04.11.2008, 02:00

@Nightwatch

typisch Praktikanten , die scheints in jeder AV-Firma zu geben ... ob Kaspersky Symantec oder F-Secure , alle finden mal das Malware richtig toll schmeckt ![]()

Da braucht man dann ein Insider in der Firma der die Praktikantenarbeit gegenprüft und die Malware dann doch auf die Liste setzt .

Geschrieben von: Rios 04.11.2008, 17:19

Antiviruspro 2009 ![]()

Da haben heute aber einige den Turbo gezündet. So sah es heute Morgen aus. http://www.virustotal.com/de/analisis/be048c3a6c76685771b08e78a1f6af29

So jetzt http://www.virustotal.com/de/analisis/80dd131148a29222a4b6df65e895795c

Geschrieben von: Rios 04.11.2008, 18:31

Rogue ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.xey.png

http://www.virustotal.com/de/analisis/93496022004f7e7720b2789e3c691c74

Geschrieben von: Nightwatch 04.11.2008, 22:08

typisch Praktikanten , die scheints in jeder AV-Firma zu geben ... ob Kaspersky Symantec oder F-Secure , alle finden mal das Malware richtig toll schmeckt

Hey Bond!

Ja, das glaub ich jetzt beinahe auch

Gruß,

Nightwatch

Geschrieben von: Rios 06.11.2008, 16:58

Rogue Software, einer der frischen ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.qgi.png

http://www.virustotal.com/de/analisis/160c1438ea6dc9221887be827d27d398

Geschrieben von: Kenshiro 06.11.2008, 20:48

http://www.abload.de/image.php?img=magicalsnap-2008.11.xey.png

http://www.virustotal.com/de/analisis/93496022004f7e7720b2789e3c691c74

Bestimmt ein Clone von Brave Sentry

Geschrieben von: Solution-Design 06.11.2008, 21:11

http://www.abload.de/image.php?img=magicalsnap-2008.11.xey.png

http://www.virustotal.com/de/analisis/93496022004f7e7720b2789e3c691c74

Die Erkennung bei VT ist natürlich erschreckend, wenn man bedenkt, wie lange dieses Tool schon sein Unwesen betreibt:

http://securityresponse.symantec.com/security_response/writeup.jsp?docid=2008-032605-1537-99

Geschrieben von: markus17 07.11.2008, 08:46

*edit*

Ups, kann gelöscht werden. xD

Geschrieben von: Rios 07.11.2008, 15:10

Update Rogue !! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.07quz0.png

http://www.virustotal.com/de/analisis/6d57d3f4991bfc941284407fb393c4a1

Das sah gestern noch nicht so gut aus.

Geschrieben von: Solution-Design 07.11.2008, 23:19

Wundert mich, das Ikarus da bei VirusTotal nichts erkennen soll: Trojan.Win32.FakeSecSen!IK

http://img127.imageshack.us/my.php?image=asquaredss8.jpghttp://g.imageshack.us/thpix.php

Symantec greift wieder in die Vollen und killt ungefragt das Vista-Startmenü:

http://img205.imageshack.us/my.php?image=symantechi2.jpghttp://g.imageshack.us/thpix.php

Geschrieben von: Rios 08.11.2008, 09:23

Versuchen kann man es ja mal ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.08l1bd.png

Bei klick auf Download

http://www.abload.de/image.php?img=magicalsnap-2008.11.0817n0.png

Geschrieben von: Rios 10.11.2008, 19:36

Weblog http://www.f-secure.com/weblog/ Trojan Helsinki

Geschrieben von: Rios 12.11.2008, 19:53

Neu Rogue!! http://sunbeltblog.blogspot.com/2008/11/new-rogue-virus-trigger.html ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.12o8si.png

Geschrieben von: Solution-Design 12.11.2008, 20:20

hxxp://www.adwarealert.com/

hxxp://adwarealertreview.info/

hxxp://antispyware2008.com/

Tun sich alle noch etwas schwer mit :-(

Geschrieben von: Rios 24.11.2008, 18:01

Fake Scanner ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.241e6u.png

http://www.virustotal.com/de/analisis/2476174157187fa093c57a513c8eca8f

http://www.abload.de/image.php?img=magicalsnap-2008.11.24x6un.png

Gestern waren es nur 4 die ihn kannten

Geschrieben von: rolarocka 24.11.2008, 18:25

PrevxEdge und Threatfire sehen nichts -.- MBAM kriegts wenigstens sauber.

http://img88.imageshack.us/my.php?image=20081124181625rh4.jpg

Geschrieben von: Solution-Design 24.11.2008, 20:00

http://img401.imageshack.us/my.php?image=roguewarewv3.pnghttp://g.imageshack.us/thpix.php

Seltsam. Laut VT erkennen das Teil Ikarus und Symantec. Bei mir unter Vista und XP nüscht.

Geschrieben von: Kenshiro 25.11.2008, 20:30

http://www.virustotal.com/analisis/38e2f2bc89e9803b8d313424f21957cd

microav2009.com [bewußt verschrieben bei der Adresse]

Geschrieben von: Rios 26.11.2008, 18:35

Update: Sie haben natürlich wieder modifiziert!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.26bcrk.png

Allerdings wird hier doch angezeigt.

http://www.abload.de/image.php?img=magicalsnap-2008.11.26pfk3.png

http://www.virustotal.com/de/analisis/d3cce06c6214b7b0047c03d871b1f631

http://www.viruschief.com/report.html?report_id=691e7660b778cf50c62dd606959a4d46196b8a51

Geschrieben von: Rios 27.11.2008, 18:51

Ahoi, Rogue!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.272emi.png

http://www.abload.de/image.php?img=magicalsnap-2008.11.27r5fr.png

http://www.abload.de/image.php?img=magicalsnap-2008.11.27fsv7.png

der ist von gestern.

http://www.abload.de/image.php?img=magicalsnap-2008.11.26ir4n.png

Geschrieben von: rolarocka 27.11.2008, 20:32

ThreatFire Schlägt bei WinWebSecurity an ![]()

http://img140.imageshack.us/my.php?image=2008112720h27m05sqx6.jpg

Geschrieben von: ntvolli 28.11.2008, 19:00

Und mal wieder ein PowerAntiVirus....

Antivirus Version letzte aktualisierung Ergebnis

AhnLab-V3 2008.11.28.2 2008.11.28 -

AntiVir 7.9.0.36 2008.11.28 TR/Fakealert.HS.2

Authentium 5.1.0.4 2008.11.28 -

Avast 4.8.1281.0 2008.11.28 Win32:FraudTool-GL

AVG 8.0.0.199 2008.11.28 FakeAlert.BW

BitDefender 7.2 2008.11.28 -

CAT-QuickHeal 10.00 2008.11.28 -

ClamAV 0.94.1 2008.11.28 -

DrWeb 4.44.0.09170 2008.11.28 Trojan.Fakealert.origin

eSafe 7.0.17.0 2008.11.27 Suspicious File

eTrust-Vet 31.6.6234 2008.11.28 Win32/FakeAV!generic

Ewido 4.0 2008.11.28 -

F-Prot 4.4.4.56 2008.11.27 -

F-Secure 8.0.14332.0 2008.11.28 TXT/Antivirus2008.B.dropper

Fortinet 3.117.0.0 2008.11.28 PossibleThreat

GData 19 2008.11.28 Win32:FraudTool-GL

Ikarus T3.1.1.45.0 2008.11.28 Generic.Win32.Malware.Antivirus2009

K7AntiVirus 7.10.537 2008.11.28 -

Kaspersky 7.0.0.125 2008.11.28 not-a-virus:FraudTool.Win32.PowerAntivirus2009.ce

McAfee 5447 2008.11.27 -

McAfee+Artemis 5447 2008.11.27 potentially unwanted program Generic!Artemis

Microsoft 1.4104 2008.11.28 Trojan:Win32/FakePowav

NOD32 3649 2008.11.28 a variant of Win32/Adware.PowerAntivirus

Norman 5.80.02 2008.11.28 W32/TXT_Antivirus2008.B.dropper

Panda 9.0.0.4 2008.11.28 Generic Trojan

PCTools 4.4.2.0 2008.11.28 -

Prevx1 V2 2008.11.28 -

Rising 21.05.42.00 2008.11.28 -

SecureWeb-Gateway 6.7.6 2008.11.28 Trojan.Fakealert.HS.2

Sophos 4.36.0 2008.11.28 -

Sunbelt 3.1.1832.2 2008.11.27 -

Symantec 10 2008.11.28 -

TheHacker 6.3.1.1.166 2008.11.28 -

TrendMicro 8.700.0.1004 2008.11.28 -

VBA32 3.12.8.9 2008.11.28 suspected of Embedded.OScope.Hoax.Win32.AntiAV.9

ViRobot 2008.11.28.1491 2008.11.28 Adware.PowerAntivirus2009.R.710920.C

VirusBuster 4.5.11.0 2008.11.28 -

Bis denne

Olli

Geschrieben von: Rios 29.11.2008, 10:42

Rogue!!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.2913gh.png

http://www.virustotal.com/de/analisis/2b63ebe252b5e1b35df1a1cd5c04c7cb

Geschrieben von: Rios 30.11.2008, 16:50

Update!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.11.30hw7p.png

http://www.virustotal.com/de/analisis/f91161e92760720265a255c973d7822b

http://www.abload.de/image.php?img=magicalsnap-2008.11.30gjrn.png

Geschrieben von: Rios 02.12.2008, 21:25

Nano Antivirus, aus der AV/ Anti-Spy 2008/9 Familie. ![]()

http://sunbeltblog.blogspot.com/2008/12/nano-antivirus-now-making-rounds.html

http://www.virustotal.com/de/analisis/9a3147695ba0d207add3c1b932b6487d

http://www.abload.de/image.php?img=magicalsnap-2008.12.026bf7.png

Geschrieben von: markus17 02.12.2008, 22:30

Wenn ich die Seite aufrufe, die bei Sunbelt im Screenshot ersichtlich ist, dann warnt mich GData schon mit 3 bis 4 Meldungen:

1. Trojan.Vundo.GAT (Engine A), Win32:Downloader-CBY [Trj] (Engine B)

2. Adware.FakeAntiVirus.N (Engine A)

und 3. Adware.FakeAntiVirus.N (Engine A)

Die Setupdatei, die man dann allerdings als Download bekommt wird nicht erkannt -> siehe deinen VTotal Scrennshot.

Geschrieben von: Solution-Design 02.12.2008, 22:58

Sieht bei Symantec ähnlich aus:

http://img88.imageshack.us/my.php?image=anticheckov7.jpg

Geschrieben von: Rios 03.12.2008, 16:30

Scheint wieder ein linker Hund zu sein. Noch nicht viel los bei http://www.virustotal.com/de/analisis/6d9926e6f31bc9f72bd1d1b1e45e1c73

http://www.abload.de/image.php?img=magicalsnap-2008.12.03nfcm.png

http://safeweb.norton.com/report/show?url=www.defender-review.com&x=0&y=0

Geschrieben von: rolarocka 03.12.2008, 18:28

PrevxEdge:

http://img529.imageshack.us/my.php?image=70471606wd6.jpg

ThreatFire: -.-

Geschrieben von: kurz-pc 05.12.2008, 23:12

Virus-Trigger

hxxp://www.virus-trigger.com/

Setup: Result: 3/38 (7.9%)

http://www.virustotal.com/analisis/783cc5f7a74d28bda9b335d0c56e8ed8

Installiert folgende dateien:

AnvTrgr.exe: Result: 7/38 (18.43%)

http://www.virustotal.com/analisis/10f2b40dc359a5aae46cfd229063b516

AnvTrgrWarning.dll: Result: 5/38 (13.16%)

http://www.virustotal.com/analisis/c066b4f5bc3f5a876b666eb8db6f7d32

http://s9.directupload.net/file/u/19580/koxyzx2s_png.htm

Geschrieben von: bond7 05.12.2008, 23:30

Also hier wird die Setup erkannt .

http://www.abload.de/image.php?img=aufzeichnena9eo.jpg

Geschrieben von: kurz-pc 05.12.2008, 23:41

Komisch hast du die Datei umbenannt? Bei dir heisst die vrt_setup.exe.jc!

Geschrieben von: bond7 05.12.2008, 23:42

Nein , das ist die temporäre Endung eines Download-Job vom Flashget Downloadmanager .

Geschrieben von: Rios 06.12.2008, 07:03

Hatte das Teil schon etwas früher gescannt!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.12.05p15s.png

http://www.abload.de/image.php?img=magicalsnap-2008.12.06xdnr.png

Geschrieben von: Solution-Design 06.12.2008, 07:34

hxxp://worldwidewebsecurity.com/ws/index.php?affid=06100

http://www.virustotal.com/de/analisis/7b4e74e67b0efa1a114f30f27ecf0e12 ![]()

Geschrieben von: Rios 07.12.2008, 11:11

Zur Zeit gibt es bei vielen Usern ein Problem mit http://www.rokop-security.de/index.php?s=&showtopic=17479&view=findpost&p=256467 Banditen!! ![]() scheint sich beim Besuch diverser Seiten einzuklinken. Perfect Defender in Verbindung mit einen Zlob Trojaner.

scheint sich beim Besuch diverser Seiten einzuklinken. Perfect Defender in Verbindung mit einen Zlob Trojaner.

Sie manipulieren das teil in kurzen Abständen, somit ist die Erkennung sehr gering. Nach dem Motto, gestern erkannt, jetzt nicht mehr von vielen.

http://www.abload.de/image.php?img=magicalsnap-2008.12.07l2kg.png

Im Moment geht es nur mit ihm, sollte es anderweitig nicht weitergehen!!

http://www.abload.de/image.php?img=magicalsnap-2008.12.07jh6j.png

Geschrieben von: rolarocka 07.12.2008, 13:12

WOT ist schon ne feine Sache. Ist leider nicht für Opera verfügbar. Schade...

Geschrieben von: Kenshiro 07.12.2008, 13:14

Das stimmt, nun probiere ich den FF mal aus, mal sehen, wie er sich im Alltag schlägt. *Schnief* mein Opera ![]()

Geschrieben von: Kenshiro 07.12.2008, 19:45

Achtung Abzocker-Seite!!!!!

http://xxx.opendownload.de

Geschrieben von: bond7 07.12.2008, 20:22

Davor wurde schon in News-Meldungen gewarnt

http://www.google.com/search?hl=de&ie=UTF-8&q=Opendownload.de

Der Abzocker geht jetzt vorallem bevorzugt über Werbeeinblendungen für Freeware in Webseiten auf Dummfang .

Geschrieben von: ntvolli 07.12.2008, 20:34

http://xxx.opendownload.de

Meldet eigentlich irgendein Programm etwas zu dieser Seite? BitDefender z.B bleibt stumm...

Bis denne

Olli

Geschrieben von: citro 07.12.2008, 20:37

Bis denne

Olli

Melde diese Seite mit Opera - falls du benutzt - über Alt + Eingabetaste

Geschrieben von: Solution-Design 07.12.2008, 20:39

Ich liebe diesen Mailverkehr ![]()

http://forum.computerbetrug.de/allgemeines/46796-absurd-kafkaesker-mailverkehr-mit-den-betreibern-von-lebensprognose-test.html

/OT

Geschrieben von: bond7 07.12.2008, 20:54

War das nicht die Sache wo AbzockerSeiten über angesurfte IP-Adressen auf die Webseite Blindrechnungen an die Surfer verschickt wurden ?

Geschrieben von: Rios 09.12.2008, 21:07

Hier wieder einer aus der Gang! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.12.09zqfs.png

http://www.abload.de/image.php?img=magicalsnap-2008.12.09okix.png

hxxp://.ia-scanner-pro.com Vorsicht!!

Geschrieben von: 240670 09.12.2008, 21:46

http://www.abload.de/image.php?img=magicalsnap-2008.12.09zqfs.png

http://www.abload.de/image.php?img=magicalsnap-2008.12.09okix.png

hxxp://.ia-scanner-pro.com Vorsicht!!

Bitdefender schlug gleich arlarm.

Was er fand heißt : Trojan.Packed.42992

Geschrieben von: Kenshiro 10.12.2008, 09:45

Japp,

http://www.abload.de/image.php?img=ia-scanner-pro_comcwk7.jpg wie BD anschlägt

Geschrieben von: 240670 10.12.2008, 09:51

http://www.abload.de/image.php?img=ia-scanner-pro_comcwk7.jpg wie BD anschlägt

Jo das ist der übeltäter!

Geschrieben von: kurz-pc 11.12.2008, 07:44

Antivirus 360

http://www.virustotal.com/analisis/6d7f30f9bf1911cfed45abc085bec2ff

http://s11.directupload.net/file/u/19580/p3kp6qsq_png.htm

Geschrieben von: Domino 11.12.2008, 11:07

http://www.heise.de/security/US-Gericht-stoppt-Verkauf-von-Scareware--/news/meldung/120266

Domino

Geschrieben von: Kenshiro 11.12.2008, 12:19

Bis denne

Olli

Jap http://www.mywot.com/de [FF] meldets

Geschrieben von: Rios 11.12.2008, 19:11

Fake AV !!! ![]() Er will Geld haben.

Er will Geld haben.

http://www.abload.de/image.php?img=magicalsnap-2008.12.111siy.png

http://www.virustotal.com/de/analisis/b2ed036afce5588bbaef716c48cf2b7d

Nr.2

http://www.abload.de/image.php?img=magicalsnap-2008.12.11dyzo.png

Geschrieben von: Rios 13.12.2008, 10:16

Rogue Update!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.12.13wn4d.png

man wird bei Klick nochmals weitergeleitet.

http://www.virustotal.com/de/analisis/1527d9573168d7997b38ea889f4f89d6

hxxp://www..antispywerepro.com

Geschrieben von: Rios 17.12.2008, 05:34

Fraud Banditen!! ![]()

hxxp://.easy-pc-tools.com Vorsicht!!

z.B. Privacy Control

http://www.virustotal.com/de/analisis/0815cf79e3ab79b9374aa2af3139e0c1

Geschrieben von: Solution-Design 20.12.2008, 12:47

Beim Entpacken / der Installation wird das Programm auch von Ikarus erkannt.

http://www.virustotal.com/de/analisis/0f63f1752b4186d85ef07a5ad0952f7e

http://www.virustotal.com/de/analisis/9eee3e9c75953f48ecec3565fc417762

Geschrieben von: Kenshiro 21.12.2008, 11:09

Nächst. Kandidat:

hxxp://www.powerfulvirusremover2008.com

http://www.virustotal.com/analisis/f26a6ee6abf1ed9c1e8828a69ae439be

Geschrieben von: Rios 21.12.2008, 16:24

Ein neuer ![]()

hxxp://.scanner-antivirus360.com

http://www.abload.de/image.php?img=magicalsnap-2008.12.21e61f.png

Geschrieben von: Rios 21.12.2008, 18:30

Ein alter Bekannter ![]()

http://www.virustotal.com/de/analisis/19ec82b69f5a794241c1936d13685d72

Geschrieben von: blueX 23.12.2008, 00:30

Ich darf auf den Thread hinweisen, indem erklärt wird, wie man mit nur einer E-Mail viele wichtige Virenschutzhersteller erreicht.

-> http://www.rokop-security.de/index.php?showtopic=17635

Es können Textfiles gedownloadet werden; den Inhalt der Textfiles (die Adressen der Virenschutzhersteller) kann man dann bequem in das E-Mail-Programm kopieren.

Man sollte allen Virenschutzherstellern die Möglichkeit geben, für die Schädlinge eine Signatur einzubauen. Dies geht natürlich nur, wenn sie unterstützt werden - egal welches AV man persönlich favorisiert.

Ich bitte daher nochmals, allen AV's die Dateien zur Verfügung zu stellen.

Geschrieben von: Rios 24.12.2008, 07:04

Win Web Security neue Variante. ![]()

http://www.virustotal.com/de/analisis/1f5388a5f3ce399f42d0984523652222

Geschrieben von: Rios 25.12.2008, 08:30

Es war anzunehmen, das die Rogue Bande über die Feiertage versucht, ihre Aktivitäten zu erhöhen. Neue bzw. veränderte Varianten tauchen wieder in kürzeren Abständen auf.

http://www.abload.de/image.php?img=magicalsnap-2008.12.25fv4o.png

Geschrieben von: Rios 25.12.2008, 08:46

Rogue der nächste!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.12.2545bs.png

Geschrieben von: Solution-Design 25.12.2008, 10:29

http://www.abload.de/image.php?img=magicalsnap-2008.12.2545bs.png

Neu? http://www.wiki-security.com/wiki/Parasite/Antivirus360

Geschrieben von: Solution-Design 25.12.2008, 10:36

http://www.virustotal.com/de/analisis/1f5388a5f3ce399f42d0984523652222

hxxp://winwebsecurity.com/ und schon wieder down. Von der Truse gibt es noch 28 weitere WEB-Sites

Geschrieben von: Rios 25.12.2008, 16:35

hxxp://.intelinet-global.com ![]() Vorsicht!!

Vorsicht!!

http://www.abload.de/image.php?img=magicalsnap-2008.12.25fitq.png

Geschrieben von: rolarocka 25.12.2008, 19:14

PrevxEdge:

http://img117.imageshack.us/my.php?image=2008122519h13m10sko7.jpg

Geschrieben von: Solution-Design 26.12.2008, 01:17

Sonar und AntiBot tun nüscht. Alles signiert, Programm stellt nichts an. Deinstallation funktioniert auch.

Geschrieben von: Kenshiro 27.12.2008, 13:13

Hier ein paar Beschreibungen im http://www.superantispyware.com/blog/ ![]()

Geschrieben von: Rios 27.12.2008, 19:27

Fraud, Virusremover der nächste!! ![]()

http://www.virustotal.com/de/analisis/e7c302e62b0ddcf83637eb3ff7085073

http://www.abload.de/image.php?img=magicalsnap-2008.12.273axo.png

Avira erkannt mit dem heutigen Update.

Geschrieben von: Rios 28.12.2008, 09:35

Rogue Perfect Defender ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.12.28ajyn.png

http://www.virustotal.com/de/analisis/8eb9a973921799e89815b41d99967592

hxxp://.personaldefender2009.com Vorsicht!!

Die Sandbox von Norman sollte man nicht unterschätzen, sie erkannte das Teil auch gestern schon ohne Erkennung bei VTT

http://www.abload.de/image.php?img=magicalsnap-2008.12.28ba1r.png

Geschrieben von: Rios 30.12.2008, 13:44

Noch nicht von allen erkannt, der Zauberer!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2008.12.30icie.png

http://www.abload.de/image.php?img=magicalsnap-2008.12.304253.png

gesehen wie bei VTT

http://www.abload.de/image.php?img=magicalsnap-2008.12.30u39x.png

http://www.abload.de/image.php?img=magicalsnap-2008.12.30w98n.png

Geschrieben von: rolarocka 30.12.2008, 14:12

Nod3 nach ausführen:

http://img176.imageshack.us/my.php?image=2008123014h12m02sja5.jpg

Mit winrar entpackt:

http://img397.imageshack.us/my.php?image=2008123014h24m40sjv6.jpg

PrevxEdge: -.-

Geschrieben von: Rios 30.12.2008, 17:28

Also man muss sagen, die Jungs strengen sich echt an.

man beachte die Zeiten der Erkennung bei Vtt ![]()

1

http://www.abload.de/image.php?img=magicalsnap-2008.12.3005zh.png

2

http://www.abload.de/image.php?img=magicalsnap-2008.12.308bdi.png

http://www.abload.de/image.php?img=magicalsnap-2008.12.302cbn.png

http://www.abload.de/image.php?img=magicalsnap-2008.12.30d6nt.png

Geschrieben von: Rios 01.01.2009, 11:08

Mein erster Fund 2009!! ![]() Habe den mal hier positioniert.

Habe den mal hier positioniert.

http://www.abload.de/image.php?img=magicalsnap-2009.01.01dcee.png

Diesen verlangt er eher selten.

http://www.abload.de/image.php?img=magicalsnap-2009.01.01yeyr.png

Geschrieben von: Rios 01.01.2009, 16:25

Der nächste Fake AV ![]()

http://www.abload.de/image.php?img=magicalsnap-2009.01.01x7ab.png

http://www.abload.de/image.php?img=magicalsnap-2009.01.0162ew.png

Ich denke, das es auf VTT in Abständen mal den einen oder anderen Hänger gibt. Hier Symantec zu einen früheren Zeitpunkt.

http://www.abload.de/image.php?img=magicalsnap-2009.01.01k369.png

Die AV,s haben momentan genug Arbeit, mit dem einpflegen von diesen Fake Mist.

http://safeweb.norton.com/report/show?name=astrumavrpro.com

Geschrieben von: Rios 03.01.2009, 10:58

Es gibt neues ![]()

http://www.abload.de/image.php?img=magicalsnap-2009.01.030yaj.png

hxxp://.xpprivacypro.com

auf VTT ist nicht viel los, diesbezüglich.

Geschrieben von: 240670 04.01.2009, 09:25

Avira meldet das als Trojaner von h..p://www.totalprotect2009.com/download.php?aid=

Und zwar genau als TR/Dropper.Gen' und das sagt Virustotal: http://www.virustotal.com/de/analisis/c5db30e5bf909d4dd6463cd2606a6aa6

Kaspersky erkennt es auch als Gefunden: not-a-virus:FraudTool.Win32.Agent.gf

Geschrieben von: Solution-Design 04.01.2009, 21:08

Das VT-Ergebnis ist diesmal voll neben der Spur, da gerade dieses File von wesentlich mehr Scannern erkannt wird.

Geschrieben von: Rios 04.01.2009, 23:08

Der Uninstaller bzw. Installer hat es in sich http://sunbeltblog.blogspot.com/2009/01/new-rogue-total-protect-2009.html

Geschrieben von: Rios 07.01.2009, 20:38

Dieses mal nicht Englisch ![]()

http://www.abload.de/image.php?img=magicalsnap-2009.01.079ctd.png

http://www.virustotal.com/de/analisis/823aaa1e89d1a1e163a49b34f744fcb7

http://safeweb.norton.com/report/show?url=http%3A%2F%2Fwww.aswpro.com%2F&x=9&y=7

Geschrieben von: Rios 08.01.2009, 18:08

Überraschung gelungen!! Fake ![]()

http://www.abload.de/image.php?img=magicalsnap-2009.01.087nf8.png

http://www.abload.de/image.php?img=magicalsnap-2009.01.08toii.png

hxxp://www.total-defender:com

Geschrieben von: Solution-Design 09.01.2009, 19:44

http://www.abload.de/image.php?img=magicalsnap-2008.12.30w98n.png

Läuft nicht unter Vista. AppCrash. Deinstallation klappt auf normalem Wege. ?

Geschrieben von: Rios 10.01.2009, 09:41

Fake AV !!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2009.01.10r8dt.png

http://www.abload.de/image.php?img=magicalsnap-2009.01.1014kc.png

Geschrieben von: Solution-Design 10.01.2009, 11:10

Und die dazu passende VT

http://www.virustotal.com/de/analisis/e61fc88ccacb649778c1204fe79404c5

Welche kurz mit drei AVs getestet, auch so stimmt.

Die gemeldeten Dateien gibt es so nicht:

http://img339.imageshack.us/my.php?image=realantiviruszc6.jpg

Installation unter Vista nicht ganz erfolgreich, reicht aber um die Lizenzierung zu zerstören.

Geschrieben von: Rios 28.01.2009, 08:05

XP Police Rogue!"!

http://www.virustotal.com/de/analisis/e74e97331fd957de476e96b3eacb1c4c

hxxp://.xp-police.com Vorsicht!!

http://www.abload.de/image.php?img=magicalsnap-2009.01.28sgf8.png

Geschrieben von: rolarocka 28.01.2009, 10:28

NIS2009 während des downloads:

Geschrieben von: Anglien 28.01.2009, 16:29

AVG 8.0

http://www.abload.de/image.php?img=avguv00.jpg

Geschrieben von: Rios 28.01.2009, 17:04

Rogue AV!! ![]()

http://www.abload.de/image.php?img=magicalsnap-2009.01.274kfb.png

http://www.virustotal.com/de/analisis/f0d5dd02a73433091b88e15ff4883fca

gestern sah es noch nicht so gut aus bei VTT.

hxxp://.ie-security.com

Geschrieben von: Rios 07.02.2009, 11:16

Falsche Ergebnisse: ![]()

hxxp://.xpyburnerpro.com

hxxp://.www.hdrivesweeper.com beide gleiches Ergebnis hier.

http://www.virustotal.com/de/analisis/baff5e866e025246c26e7bfd31ece5e4

Geschrieben von: Rios 11.02.2009, 20:21

Kommt einen doch bekannt vor!!

hxxp://.virus-doctor.com

Geschrieben von: Voyager 11.02.2009, 20:25

Alles derselbe Dreck ![]()

http://www.abload.de/image.php?img=aufzeichnen109x.jpg

Geschrieben von: rolarocka 11.02.2009, 20:31

Antivir:

VT 18/39

http://www.virustotal.com/analisis/410c1abffba1938018ee92cfef13428f

Geschrieben von: Rios 19.02.2009, 16:36

Fake AV ![]()

http://www.virustotal.com/de/analisis/ba80b063566a470693d55a8440fabdae

hxxp://.www.anti-virus-2010.info

Geschrieben von: Voyager 19.02.2009, 17:36

ist wieder die übliche sogenannte Schreckware die Trojaner vortäuscht um eine Lizenz für ein Stück nutzlose Software zu kaufen , der Fake-AV trägt sich als Monitorcalibrator in den AutoRun ein und er biegt einige Webseiten über die Hostdatei um

217.20.175.74 review.2009softwarereviews.com

217.20.175.74 a1.review.zdnet.com

217.20.175.74 www.d1.reviews.cnet.com

217.20.175.74 www.reviews.toptenreviews.com

217.20.175.74 reviews.toptenreviews.com

217.20.175.74 www.reviews.download.com

217.20.175.74 reviews.download.com

217.20.175.74 www.reviews.pcadvisor.c.uk

217.20.175.74 reviews.pcadvisor.co.uk

217.20.175.74 www.reviews.pcmag.com

217.20.175.74 reviews.pcmag.com

217.20.175.74 www.reviews.pcpro.co.uk

217.20.175.74 reviews.pcpro.co.uk

217.20.175.74 www.reviews.reevoo.com

217.20.175.74 reviews.reevoo.com

217.20.175.74 www.reviews.riverstreams.co.uk

217.20.175.74 reviews.riverstreams.co.uk

217.20.175.74 www.reviews.techradar.com

217.20.175.74 reviews.techradar.com

Geschrieben von: Julian 19.02.2009, 17:44

http://www.virustotal.com/de/analisis/ba80b063566a470693d55a8440fabdae

hxxp://.www.anti-virus-2010.info

Das ach so schlechte Comodo-AV düpiert die etablierten...

Geschrieben von: rolarocka 19.02.2009, 17:46

Antivir (nach ausführen):

Geschrieben von: Voyager 19.02.2009, 18:22

Nicht wirklich , Norton findet 5 Sachen nach Ausführung des Downloaders (der selbst noch nicht erkannt wird) , darunter auch 2 Trojaner die sich mittels Namen von Windows Systemprozessen woanders hinkopieren.

http://www.abload.de/image.php?img=zwischenablage02oaug.jpg

Geschrieben von: fozzy 20.02.2009, 15:38

privacytoolpack ....

mit norton 2009 av problemloser downlaod....

Datei install.exe empfangen 2009.02.20 15:32:54 (CET)

Ergebnis: 15/38 (39.48%)

a-squared 4.0.0.93 2009.02.20 -

AhnLab-V3 2009.2.20.1 2009.02.20 -

AntiVir 7.9.0.85 2009.02.20 -

Authentium 5.1.0.4 2009.02.20 -

Avast 4.8.1335.0 2009.02.19 Win32:Adware-gen

AVG 8.0.0.237 2009.02.20 Fake_AntiSpyware.BHY

BitDefender 7.2 2009.02.20 Spyware.3618

CAT-QuickHeal 10.00 2009.02.20 -

ClamAV 0.94.1 2009.02.20 -

Comodo 983 2009.02.19 -

DrWeb 4.44.0.09170 2009.02.20 -

eSafe 7.0.17.0 2009.02.19 Win32.FraudTool.xlgu

eTrust-Vet 31.6.6367 2009.02.20 -

F-Prot 4.4.4.56 2009.02.19 -

F-Secure 8.0.14470.0 2009.02.20 FraudTool.Win32.XLGuarder.bs

Fortinet 3.117.0.0 2009.02.20 Misc/XLGuarder

GData 19 2009.02.20 Spyware.3618

Ikarus T3.1.1.45.0 2009.02.20 -

K7AntiVirus 7.10.638 2009.02.20 not-a-virus:FraudTool.Win32.XLGuarder.bs

Kaspersky 7.0.0.125 2009.02.20 not-a-virus:FraudTool.Win32.XLGuarder.bs

McAfee 5530 2009.02.19 -

McAfee+Artemis 5530 2009.02.19 -

Microsoft 1.4306 2009.02.20 -

NOD32 3873 2009.02.20 Win32/Adware.XLGuarder.J

Norman 6.00.06 2009.02.20 -

nProtect 2009.1.8.0 2009.02.20 -

Panda 10.0.0.10 2009.02.20 Application/XLGuarder

Prevx1 V2 2009.02.20 -

Rising 21.17.42.00 2009.02.20 AdWare.Win32.Agent.cda

SecureWeb-Gateway 6.7.6 2009.02.20 -

Sophos 4.39.0 2009.02.20 Sus/Behav-113

Sunbelt 3.2.1855.2 2009.02.17 Email-Worm.Win32.LovGate.w ...is wohl eine verwechslung (?)!

Symantec 10 2009.02.20 -

TheHacker 6.3.2.3.261 2009.02.20 -

TrendMicro 8.700.0.1004 2009.02.20 -

VBA32 3.12.10.0 2009.02.20 -

ViRobot 2009.2.20.1617 2009.02.20 Adware.XLGuarder.R.2203364

VirusBuster 4.5.11.0 2009.02.19 -

![]()

Geschrieben von: Rios 04.03.2009, 07:10

Ein falscher Hund!! also falsche Ergebnisse.

hxxp://.www.avagentpro.com/download

http://www.virustotal.com/de/analisis/1da461ca7cf2f6b1308fd663de570e46 ![]()

Geschrieben von: Kenshiro 08.03.2009, 14:35

Der nächste bitte:

hxxp://w.w.w.antispywarepro.net

http://www.abload.de/image.php?img=antispyware_pro_2009nsm5.jpg

Avira meint dazu:

http://www.abload.de/image.php?img=avira_antispyware_pro_tqws.jpg

Geschrieben von: Voyager 08.03.2009, 14:44

http://www.virustotal.com/de/analisis/a0dff0feb58bf3d1079f38cd2c7fdc8d

und dazu noch passend das VT Log.

Geschrieben von: Kenshiro 08.03.2009, 14:47

![]() Dazu war ich zu faul

Dazu war ich zu faul ![]()

Geschrieben von: Rios 08.03.2009, 16:33

Wie sehr sich das Zeugs doch wieder ähnelt.

hxxp://.www.winflashmedia.com

http://www.virustotal.com/de/analisis/fcb12696603f7bcaf1d1253d81bae4da

http://www.siteadvisor.com/sites/winflashmedia.com

Geschrieben von: Kenshiro 08.03.2009, 16:36

Erkennungsrate unterirdisch: 3/39 ![]()

Geschrieben von: Voyager 08.03.2009, 16:51

Der Winwebmedia_installer (Downloader) wird dieses mal von NAB gleich erkannt , hat einfach zuviele unerlaubte Verhaltensweisen trotz einer Signatur.

Geschrieben von: Kenshiro 08.03.2009, 17:24

https://safeweb.norton.com/report/show?url=www.winflashmedia.com&x=0&y=0 sagt sauber ![]()

Geschrieben von: Voyager 08.03.2009, 17:43

das liegt an dem automatischen Analyse-System , auf der Webseite alleine ist erstmal auch nichts verwerfliches auffindbar für Norton/Symantec. Das kann sich aber jederzeit ändern wenn der Winwebmedia_installer erkannt wird.

Geschrieben von: Kenshiro 08.03.2009, 18:02

Ich danke Dir Voyager ![]()

Geschrieben von: Rios 08.03.2009, 18:11

Der nächste aus der Gattung ![]()

http://www.virustotal.com/de/analisis/409991d7c6c71c54418a0d9676e5bf09

Vor ein paar Stunden waren es nur zwei. Panda kam hinzu.

hxxp://.www.syscleanerpro.com

Geschrieben von: Kenshiro 08.03.2009, 18:30

Da meint Norton Safe Web dazu:

http://www.abload.de/image.php?img=screenshot832806894228xrck.jpg

Geschrieben von: Kenshiro 09.03.2009, 19:18

http://antivir2009.free4ail.info/

http://www.abload.de/image.php?img=http_antivir2009.free4jy7i.jpg

Etliche sind http://forum.avira.com/wbb/index.php?page=Thread&threadID=26293 zu finden

Geschrieben von: Voyager 09.03.2009, 19:22

sieht nach Abo-Fallen aus , ich konnte noch kein Fake-Avira Rogue finden.

Geschrieben von: Kenshiro 09.03.2009, 19:24

Ok, dann Abofalle, auf jeden Fall nix gut ![]()

Geschrieben von: teddy247 10.03.2009, 13:04

Hallo ![]()

kennt jemand die Ascentive software? ich glaube die ist auch nicht astrein ![]() , u.a kostenlos scan, habe ich letztes jahr mal ausprobiert, angebliche x hunderte probleme auf meinem computer. der aber makellos läuft....., ich denke wenn man die software dann kauft/testet hat man keine x- hunderte probleme mehr... sondern tausende

, u.a kostenlos scan, habe ich letztes jahr mal ausprobiert, angebliche x hunderte probleme auf meinem computer. der aber makellos läuft....., ich denke wenn man die software dann kauft/testet hat man keine x- hunderte probleme mehr... sondern tausende ![]()

Geschrieben von: Kenshiro 10.03.2009, 13:58

Komisch, sobald ich es installieren möchte, kackt das Progz ab ![]()

Geschrieben von: teddy247 10.03.2009, 14:06

als weiterprobieren, wo ein malwarewille ist ist auch ein weg ![]() ... die bewertung durch wot und mcafee spricht auch bände wenn man ascentive software angibt....

... die bewertung durch wot und mcafee spricht auch bände wenn man ascentive software angibt.... ![]()

Geschrieben von: Kenshiro 10.03.2009, 14:15

https://safeweb.norton.com/report/show?url=http%3A%2F%2Fwww.ascentive.com%2F&x=0&y=0 meint auch "Sicher"

Geschrieben von: Rios 12.03.2009, 15:29

Fake ![]() Sonderangebot!!

Sonderangebot!!

http://www.abload.de/image.php?img=magicalsnap-2009.03.12muqh.png

wer auf Try now klickt, bekommt keinen Download, sondern das!!

http://www.abload.de/image.php?img=magicalsnap-2009.03.12wul9.png

Geschrieben von: markus17 12.03.2009, 16:15

Ahahah:

Unfortunately we cannot accept orders from Austria for ANG Antivirus'09 Retail price at this time.

Ehrlich gesagt macht mir das ganze aber Sorgen, denn so kommt man als AV-Hersteller noch schwerer an die Fake-Software selber und der User kann nur hoffen, dass die Seite als Phishingseite markiert wird.

WOT Bewertung:

http://www.mywot.com/de/scorecard/angantivirus2009.com/comment#comment

Ich würde mich freuen, wenn G Data mehr Anbieter (siehe WOT Link, hpHosts) in die eigene Phishingdatenbank aufnehmen würde.

Geschrieben von: Rios 13.03.2009, 20:07

Fake, momentan kein Download!! bin sicher, der wird in kürze im Net auftauchen. ![]()

http://www.abload.de/image.php?img=magicalsnap-2009.03.13srr9.png

Geschrieben von: Kenshiro 14.03.2009, 10:28

Jepp Rios, hast Recht Dl ist [noch] down ![]()

Geschrieben von: Rios 14.03.2009, 17:38

Nächster Fake AV falsche Ergebnisse!! auf Vtt zur Zeit ein glatter Nuller.

hxxp://.www.personal-antivirus.com

Geschrieben von: Voyager 14.03.2009, 17:51

Ich befürchte der Fake-AV ist ungefährlich , zur Installation will dieser ein Passwort haben aber auf der Seite sehe ich kein Passwort und ohne Installation kann der User nicht "erschreckt" werden ![]()

Geschrieben von: Rios 14.03.2009, 20:45

Alles noch nicht aktiv,aber nur eine Frage der Zeit. ![]()

hxxp://.www.virusmeltpro.com

hxxp://.www.virusdoctor-pro.com

Geschrieben von: Voyager 14.03.2009, 20:55

Ein Teil davon geht zumindestens schonmal.

http://www.abload.de/image.php?img=1uda6.jpg

Geschrieben von: kurz-pc 22.03.2009, 16:36

ThreatNuker

http://s11b.directupload.net/file/u/19580/rs786ots_png.htm http://s10.directupload.net/file/u/19580/n2qkh4cr_png.htm

ThreatNukerSetup.exe Result: 7/39 (17.95%) http://www.virustotal.com/analisis/f4120a348a96355010934b6a340fca7e

ThreatNuker.exe Result: 5/39 (12.83%) http://www.virustotal.com/analisis/d249227c6df4fade3167a255d90ae048

hxxp://www.threatnuker.com/

Geschrieben von: Solution-Design 22.03.2009, 18:35

Denke, da ist VirusTotal irgendwie seltsam drauf...

http://securityresponse.symantec.com/security_response/writeup.jsp?docid=2009-022607-5140-99

Auch asquared erkennt es als Win32.Suspeckt.crc!IK

Avira 9 Free kennt noch nix

http://www.abload.de/image.php?img=nanuoumr.png

(Wow, wo ihr das Zeugs immer findet...

Geschrieben von: kurz-pc 23.03.2009, 15:41

Avira ist anscheinend mal wider unentschlossen was ThreatNuker angeht.

Erster versuch per Upload Formular http://analysis.avira.com

http://s11.directupload.net/file/u/19580/zrflru5e_png.htm

Aha Clean also gleich mal per Mail noch mal einschicken.

http://s11.directupload.net/file/u/19580/nu8flc9q_png.htm

Also doch schädlich TR/FakeAV.Threatnuker.A.

Das ist aber auch schwer zu erkennen das ThreatNuker eine Rogue Software ist. ![]()

http://s10.directupload.net/file/u/19580/n2qkh4cr_png.htm

Geschrieben von: Rios 30.03.2009, 06:24

Fälschung von Spyware Doctor!!

http://www.abload.de/image.php?img=magicalsnap-2009.03.301jm0.png

http://www.abload.de/image.php?img=magicalsnap-2009.03.30qiis.png

http://www.virustotal.com/de/analisis/dc3d2c1d825b68a0ec74d2b80c4a0957

h??p://.www.newspywaredoctor.com

Geschrieben von: Rios 17.04.2009, 17:16

Ein echter Rogue, versucht den User mit Falschmeldungen zu verunsichern, und zum Kauf zu bewegen.

hxxp://.www.mysuperviser.com

http://www.abload.de/image.php?img=magicalsnap-2009.04.17q9g2.png

Geschrieben von: Voyager 17.04.2009, 17:27

Der weigert sich beharrlich mich zu "erschrecken" , das läuft einfach nicht ![]()

http://www.abload.de/image.php?img=1udgw.jpg

http://www.abload.de/img/1udgw.jpg

Geschrieben von: Kenshiro 17.04.2009, 17:36

Du wirst Ihn erschreckt haben ![]()

Geschrieben von: Kenshiro 17.04.2009, 17:41

MAB mault [Ausführung in der Sandboxie]

http://www.abload.de/image.php?img=mysupervisor_mab9y4g.jpg

Mistding:

http://www.abload.de/image.php?img=mysupervisor24nbg.jpg ![]()

Geschrieben von: Voyager 17.04.2009, 17:51

Da könnte man Verschwörungstheorien nähren wie MBAM immerso schnell an die Malware kommt , vll. selbst verbreitet das Zeug ? ![]()

Geschrieben von: Kenshiro 17.04.2009, 18:00

Wer weiß, wer weiß ![]()

Geschrieben von: Voyager 20.05.2009, 18:29

Ich pack mein Post einfach mal mit hier rein um kein neues aufzumachen.

http://www.pcwelt.de/start/sicherheit/virenticker/news/197982/koobface_wurm_installiert_scareware_und_umgekehrt/

Pcwelt berichtete hier vor ein paar Tagen von einer Scareware die nicht nur ein paar Prozesse blockiert sondern nur ein paar Ausnahmen freigibt um den User zum Kauf der Scareware besser nötigen zu können . Ich konnte dies in einem Test perfekt nachstellen , auf dem PC funktionierte nurnoch der Explorer und der IE . Alle anderen Prozesse wurden abgeschossen , auch alle Prozesse von Gdata2010 , der vorhandene Selbstschutz greift hier nicht weil man die meisten der Gdata Prozesse abschiessen kann ![]()

http://www.abload.de/image.php?img=1uc5j.jpg

http://www.abload.de/img/1uc5j.jpg

Diese virtuelle Maschine war völlig unbrauchbar geworden und konnte keine der anderen ausgeführten Infektionen auf dem Desktop abwehren . Mehrere Malware Services und Prozesse installiert , DNS verbogen ect.

Jetzt hab ich auf einer NIS VM das Szenario noch einmal nachgestellt.

http://www.abload.de/image.php?img=2rge5.jpg

http://www.abload.de/img/2rge5.jpg

http://www.abload.de/image.php?img=3sjb1.jpg

http://www.abload.de/img/3sjb1.jpg

Kuck an , die Scareware schafft es nicht den Norton Selbsschutz überwinden zu können da es nur 1 Prozess gibt den es zu schützen gilt .

Auch konnten hier zumindestens teilweise Infektionen abgewehrt werden wie zb. Rootkit und IPS Angriffe. Mit der rechtzeitigen Erkennung der Risiken wäre der PC hier noch brauchbar.

Geschrieben von: Nightwatch 20.05.2009, 19:01

Auch konnten hier zumindestens teilweise Infektionen abgewehrt werden wie zb. Rootkit und IPS Angriffe. Mit der rechtzeitigen Erkennung der Risiken wäre der PC hier noch brauchbar.

Hi

Hast Du die Datei absichtlich ausgeführt, um zu schauen, wie sich die NIS verhält, oder wurde sie nicht geblockt?

Ich kann sie mit Prevx nicht ausführen:

http://www.abload.de/image.php?img=prevxsetupkoomd84h.jpg

Gruß,

Nightwatch

Geschrieben von: Voyager 20.05.2009, 19:04

Achso das hab ich vergessen, ich hab ALLE Objekte auf dem Desktop ausgeführt und nach den anschliessenden Reboots der virtuellen Maschinen hat die Scareware die Kontrolle über den PC übernommen.

Du hast ausserdem etwas anderes.

Geschrieben von: Nightwatch 20.05.2009, 19:08

Ok. Danke für die Aufklärung. Ich würde das hier zwar auch gern testen, aber ehrlich gesagt traue ich mich da grad nicht dran. Klingt nach sehr viel Ärger, wenn etwas schief laufen sollte.

Gruß,

Nightwatch

Geschrieben von: Voyager 20.05.2009, 19:12

Ist nicht schlimm, einfach die VM schliessen und Änderungen verwerfen. ![]() Dazu muss an die Rückgängig Datenträger Option in den Einstellungen aktivieren vor dem Starten der VM .

Dazu muss an die Rückgängig Datenträger Option in den Einstellungen aktivieren vor dem Starten der VM .

Geschrieben von: markus17 20.05.2009, 19:17

Kannst du mir das Ding auch mal zukommen lassen? Danke. ![]()

*edit*

Ich kann nur die AVKTray.exe abschießen, sonst keinen Prozess. Ich weiß natürlich nicht, wie die Malware die Prozesse beendet. ^^

Geschrieben von: Nightwatch 20.05.2009, 19:27

Dann vetraue ich Dir und teste es auch mal

Vielen Dank!

Gruß,

Nightwatch

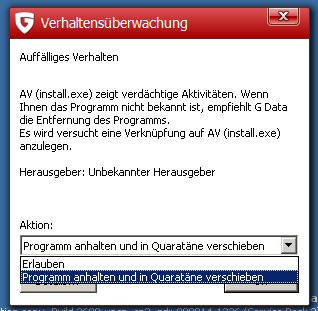

Geschrieben von: markus17 20.05.2009, 20:16

Auf malwaredomainlist habe ich eine AV.exe (Trojan.Win32.Winwebsec) gefunden, die von der G Data Verhaltensüberwachung geblockt und gelöscht wird. Eine zweite ak1.exe wird nicht bemängelt (außer ein Autostarteintrag). Ich weiß jetzt nicht welches Sample Voyager genommen hast, aber Prozesse wurden bei mir jetzt keine beendet. ![]()

*edit*

Laut Virustotal erkennt Symantec beide Dateien bereits, also muss ich andere Samples verwendet haben.

Geschrieben von: Voyager 20.05.2009, 20:22

0scan.us/download.php

versuche mal das , die türkisfarbene Install.exe stimmt mit dem System Security 2009 Icon überein.

dl1.adioro.com/distribs/5/registryoptimizer.exe

installiere auch das mit , das ist auch nur eine reine Scareware.

Danach die Gdata VM rebooten und schon kannst du nichtsmehr ausser dem Explorer und dem IE aufrufen , auch kein Gdata.

Geschrieben von: Nightwatch 20.05.2009, 20:22

Ich finde zwar die Domain, kann aber dort kein Sample herunterladen. Egal mit welchen Einstellungen. Die Hauptseite verweist auf ein leeres 0kb embedded Textfile, wenn ich auf den Download es besagten Programmes navigiere.

EDIT: Ok. Ich versuche es darunter. Thx.

Gruß,

Nightwatch

Geschrieben von: Nightwatch 20.05.2009, 20:43

Die install.exe wird derzeit nur von 3 Programmen erkannt:

Ikarus (und somit auch von a-squared)

AntiVir

Mc Afee (alle 3 Produkte)

Prevx erkennt das Sample per On-demand-Scan nicht:

http://www.abload.de/image.php?img=prevxinstallexeiiy69o.jpg

Aber jetzt kommt der Mist. Ich krieg das Teil nicht auf den PC, denn nach dem Ausführen passiert immer das:

http://www.abload.de/image.php?img=prevxinstallexem77j.jpg

Die Heuristik beim Ausführen scheint wunderbar zu funktionieren. Auch dann, wenn man es nicht will ![]()

Nach einem Neustart passiert nichts mit dem Prozess von Prevx. Aber auch mit keinem anderen, weil es auch inaktiv geblockt wird. Ich müsste das nochmal testen (was aber dauern könnte), wenn ich das Programm gar nicht drauf habe. Denn so, geht es jedenfalls nicht. Ganz schön biestig ![]()

Gruß,

Nightwatch

Geschrieben von: Voyager 20.05.2009, 20:50

@Nightwatch

verstehst du deinen eigenen PrevX Meldungen nicht ? Die Sicherheitssoftware scheint über eine Form der Clouderkennung zu verfügen , die install.exe wird beim Ausführen gesperrt mit der Meldung unten im Tray .

Aus dem Grund meldet Vista ein Zugriffs-Rechte Problem .

Geschrieben von: Nightwatch 20.05.2009, 20:53

Das ist mir durchaus bewusst. Nur krieg ich das Teil nicht auf den PC. Ob Prevx inaktiv oder aktiv ist, denn es kommt immer diese Meldung. Wahrscheinlich ist das der erweiterte Selbstschutz, den ich aktiviert habe und der ein Reboot erfordert. Das ist das Problem.

Ich muss mal schauen, wie ich die automatische Blockierung wegbekomme.

Deswegen schrieb ich ja biestig

Gruß,

Nightwatch

Geschrieben von: Nightwatch 20.05.2009, 21:48

Sodele. ich hab´s nun hinbekommen. Das nette Teil vollständig installiert und neugestartet:

http://www.abload.de/image.php?img=prevxsurv0f5w2.jpg

Was passiert nach dem Reboot?

Prevx lebt!

http://www.abload.de/image.php?img=prevxsurv76rq.jpg

Und es meldet auch gleich eine Infektion:

http://www.abload.de/image.php?img=prevxsurvik577.jpg

http://www.abload.de/image.php?img=prevxsurviiz0jd.jpg

Well done ![]()

Gruß,

Nightwatch

Geschrieben von: Voyager 20.05.2009, 21:54

@Nightwatch

Laut deinem zweiten Bild läuft die Fake AV Software aber garnicht mit, diese müsste zumindestens das gelbe Icon da killen was Sandboxie sein dürfte wenn PrevX schon ein wirksamen Selbstschutz hat , von daher kann ich nicht erkennen ob du das auch richtig getestet hast.

Geschrieben von: Nightwatch 20.05.2009, 21:59

Ja, das ist Sandboxie. Und der Prozess wurde in der Tat nicht gekillt. Prevx und Sandboxie haben quasi überlebt

Das was ich bebildert habe, ist das Endergebnis. Ich habe die VM danach sofort gelöscht.

EDIT: Ob Sandboxie tatsächlich funktioniert hat, habe ich natürlich nicht getestet. Zumindest war das Tray-Icon da. Es waren die einzigen beiden.

Gruß,

Nightwatch

Geschrieben von: markus17 20.05.2009, 22:26

Also die Install.exe wird von G Data nach dem Ausführen geblockt und man kann sie in Quarantäne schieben. -> Die Infektion wurde geblockt.

Den Registry Optimizer erkennt G Data nicht. Man kann allerdings beim Installieren den Autostarteintrag vom Programm blocken. Nach einem Neustart sieht das System sauber aus, zumindest macht sich nichts bemerkbar und im Taskmanager sieht man auch nichts. (das Ding wurde natürlich trotzdem installiert ^^)

Geschrieben von: Nightwatch 20.05.2009, 22:28

Hi